Now Reading: Presunta Violación del Tribunal Superior de Justicia de la Ciudad de México

-

01

Presunta Violación del Tribunal Superior de Justicia de la Ciudad de México

Presunta Violación del Tribunal Superior de Justicia de la Ciudad de México

En el día de ayer, informábamos sobre un ciberataque realizado a Venezuela, esta vez quien habría recibido una violación de la información, sería el Tribunal Superior de Justicia de la Ciudad de México.

Leer: Violación del Sitio Web del Ejército Venezolano: Un Golpe a la Seguridad y la Confianza

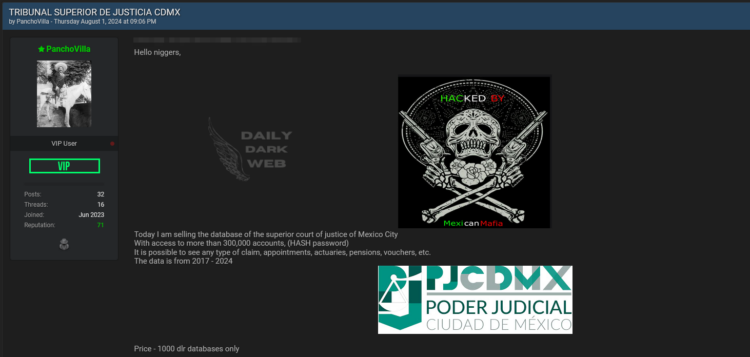

Un actor de amenazas que opera bajo el seudónimo “PanchoVilla” ha afirmado haber violado el sistema del Tribunal Superior de Justicia de la Ciudad de México. Esta violación, revelada en un foro de la dark web, expone serias vulnerabilidades en la infraestructura digital de una institución clave para la administración de justicia en México.

La información robada serían bases de datos de al menos 7 años de antigüedad.

La Naturaleza de la Violación

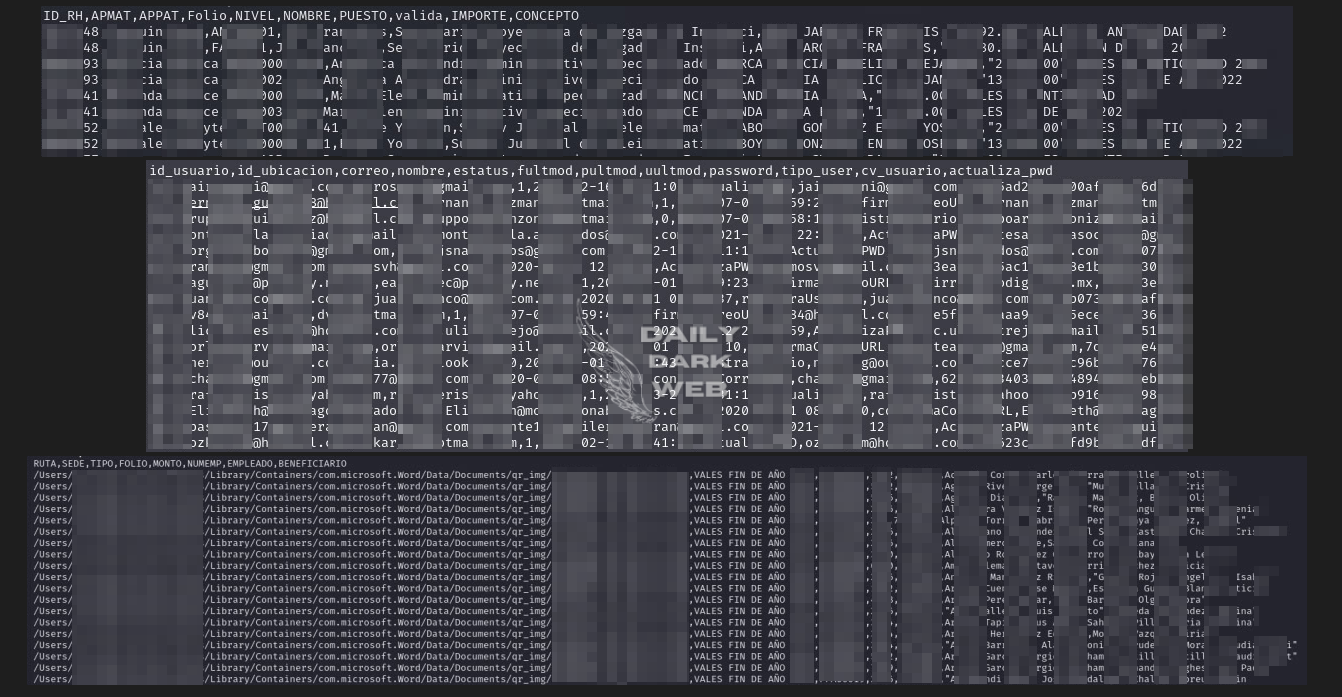

Según el actor de amenazas, la base de datos del Tribunal Superior de Justicia de la Ciudad de México ha sido comprometida, afectando a más de 300,000 cuentas. Esta base de datos supuestamente incluye información altamente sensible como contraseñas cifradas, reclamaciones, nombramientos, detalles de actuarios, pensiones, comprobantes, y más. Los datos comprometidos cubren un período que va desde 2017 hasta 2024, lo que sugiere un acceso prolongado y sostenido a la información judicial.

Además de la base de datos, el actor de amenazas está ofreciendo capacidades avanzadas de explotación. Por un precio de 1,000 dólares, se puede adquirir la base de datos, pero por 5,000 dólares se ofrece acceso completo, incluyendo la capacidad de ejecución remota de código (RCE) y un exploit ESXi. Estas capacidades permitirían a los atacantes no solo acceder a la información, sino también controlar la infraestructura virtual del tribunal, aumentando exponencialmente los riesgos.

Implicaciones para la Seguridad

Las implicaciones de esta violación son graves y multifacéticas. En primer lugar, la exposición de información sensible puede llevar a una serie de problemas, desde el robo de identidad hasta la manipulación de datos judiciales. Esto podría afectar la integridad de los procedimientos judiciales y poner en riesgo la seguridad de las personas cuyos datos han sido comprometidos.

La capacidad de ejecución remota de código y el exploit ESXi representan amenazas aún mayores. Con estas herramientas, los atacantes podrían tener control sobre la infraestructura del tribunal, lo que les permitiría alterar registros, interceptar comunicaciones y posiblemente detener operaciones críticas. Esta capacidad de interferencia podría tener consecuencias devastadoras para la administración de justicia en la Ciudad de México.

La Respuesta del Tribunal

Hasta el momento, no ha habido una declaración oficial del Tribunal Superior de Justicia de la Ciudad de México sobre esta violación. Sin embargo, es crucial que el tribunal tome medidas rápidas y decisivas para mitigar los daños. Esto incluye la implementación de protocolos de seguridad más estrictos, la actualización de sistemas y la realización de una investigación exhaustiva para identificar y corregir las vulnerabilidades explotadas.

Además, es fundamental que el tribunal colabore con las autoridades de ciberseguridad y las fuerzas del orden para rastrear y detener a los responsables de este ataque. La transparencia y la comunicación efectiva con el público también serán esenciales para restaurar la confianza en el sistema judicial.

La violación del Tribunal Superior de Justicia de la Ciudad de México es un recordatorio inquietante de la creciente amenaza de los ataques cibernéticos. Este incidente subraya la necesidad urgente de fortalecer las defensas cibernéticas y adoptar medidas proactivas para proteger la información sensible y la infraestructura crítica. En última instancia, la seguridad cibernética debe ser una prioridad nacional para garantizar la protección de los datos y la integridad de las instituciones.

#Ciberseguridad? #México?? ? #Hackeo? #Justicia⚖️ #SeguridadDigital?️ #DatosPersonales? #AmenazaCibernética? #DarkWeb? #InfraestructuraVirtual?️ #ProtecciónDeDatos? #panchovilla ?

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!