Now Reading: Los ciberdelincuentes cobran $ 5K para agregar malware de Android a Google Play

-

01

Los ciberdelincuentes cobran $ 5K para agregar malware de Android a Google Play

Los ciberdelincuentes cobran $ 5K para agregar malware de Android a Google Play

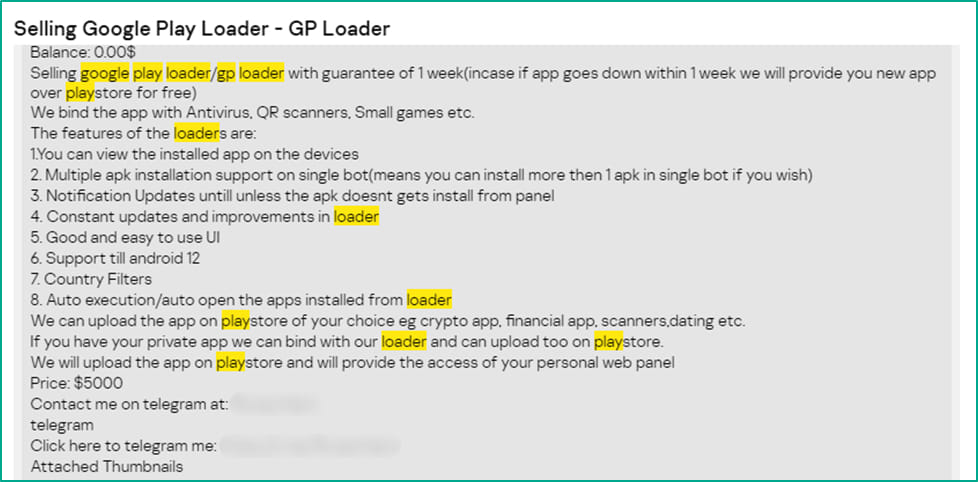

Los desarrolladores de malware han creado un mercado próspero que promete agregar aplicaciones maliciosas de Android a Google Play por $ 2,000 a $ 20,000, según el tipo de comportamiento malicioso que soliciten los ciberdelincuentes.

El precio exacto de estos servicios se negocia caso por caso en foros de hackers o canales de Telegram, lo que permite a los ciberdelincuentes personalizar aplicaciones maliciosas de Android con su propio malware o funcionalidad.

Google Play es la tienda de aplicaciones oficial de Android, promocionada como una forma confiable y segura de instalar aplicaciones en dispositivos móviles que acceden a una audiencia compuesta por miles de millones de usuarios.

Por lo tanto, poder agregar una aplicación de Android maliciosa a la tienda confiable de Google Play proporciona una amplia base de objetivos para robar credenciales y datos, realizar fraudes financieros o entregar anuncios no deseados.

Un próspero mercado de malware para Android

En un nuevo informe de Kaspersky, los investigadores ilustran cómo los actores de amenazas ofrecen servicios que prometen la adición de aplicaciones de malware de Android a Google Play.

Estos servicios se ofrecen a través de Telegram, mercados de la web oscura y foros de piratería que permiten a los actores de amenazas promocionar sus

servicios.

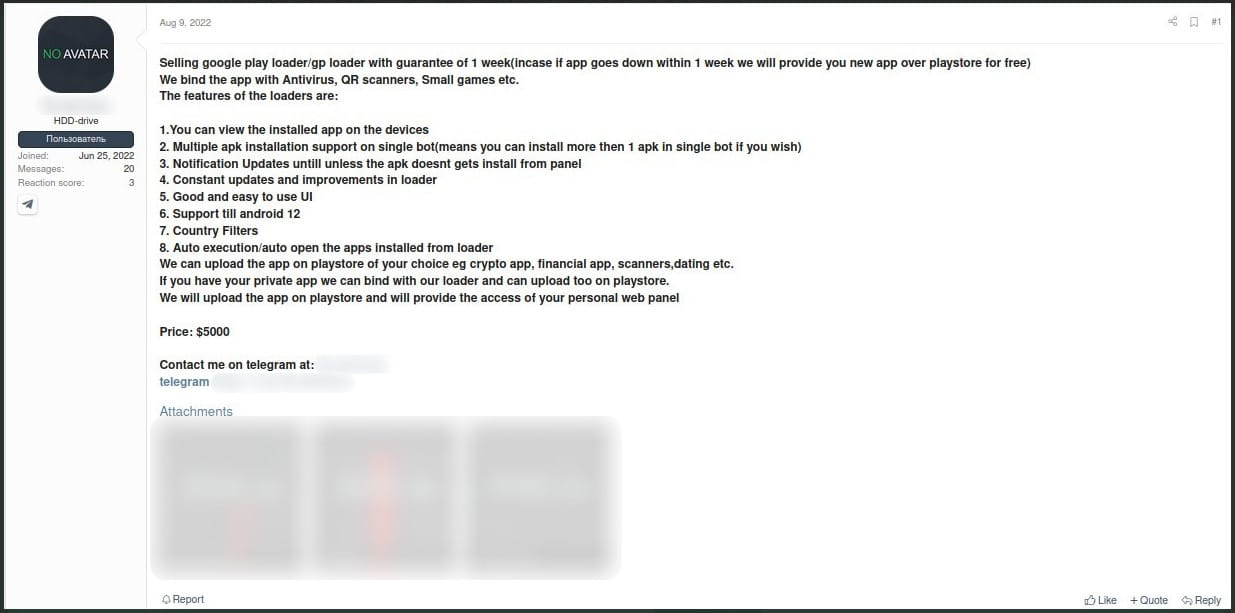

Los desarrolladores de malware prometen ocultar el malware en aplicaciones de aspecto legítimo que se hacen pasar por programas antivirus, administradores de activos de criptomonedas, escáneres de códigos QR, juegos pequeños y aplicaciones de citas.

Kaspersky informa que además de los cargadores de Google Play, que se venden por un promedio de aproximadamente $7,000, los ciberdelincuentes también venden servicios como ofuscación de malware por $8 a $30 o cuentas de desarrollador de Google “limpias” que cuestan $60.

Estas aplicaciones maliciosas pero de aspecto inocuo se publican en Google Play, pero incluyen la capacidad de obtener código malicioso a través de una actualización posterior. Alternativamente, los usuarios pueden recibir una notificación para instalar otra aplicación desde una fuente externa.

Estos servicios garantizan que la aplicación permanecerá en Google Play durante al menos una semana, y algunos desarrolladores prometen al menos 5000 instalaciones.

Tras la instalación, las aplicaciones de carga de malware solicitan al usuario que otorgue permisos riesgosos, como acceso a la cámara, el micrófono o los servicios de accesibilidad del teléfono, e impiden el acceso a las funciones principales de la aplicación hasta que se aprueben las solicitudes.

Luego, los autores de estas aplicaciones venden el acceso a sus cargadores a los compradores interesados y los configuran para inyectar cargas útiles adicionales.

En algunos casos vistos por Kaspersky, los vendedores subastan sus cargadores para maximizar sus ganancias, comenzando en $1500 y estableciendo el precio de “compra instantánea” en $7000.

Para promocionar estos cargadores, los vendedores publican videos que muestran sus características, interfaz fácil de usar, filtros de orientación granular y más.

“Los ciberdelincuentes también pueden complementar la aplicación troyana con funcionalidad para detectar un entorno depurador o sandbox”, explica Kaspersky .

“Si se detecta un entorno sospechoso, el cargador puede detener sus operaciones o notificar al ciberdelincuente que probablemente lo hayan descubierto los investigadores de seguridad”.

Para aumentar la cantidad de instalaciones de malware a través de los cargadores de Google Play, los ciberdelincuentes también pueden ofrecer ejecutar campañas publicitarias de Google a cuenta de sus clientes.

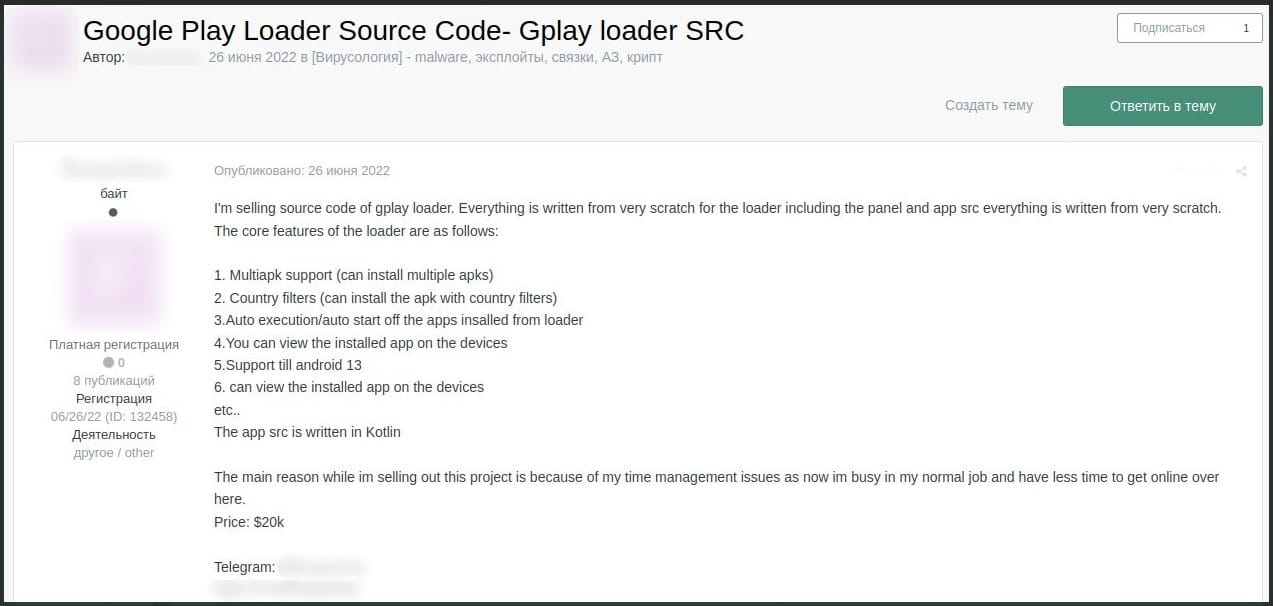

Además de los cargadores, los ciberdelincuentes también ofrecen los llamados servicios “vinculantes”, que consisten en ocultar APK maliciosos completos en aplicaciones legítimas que pueden pasar los controles de seguridad de Google.

La empresa de ciberseguridad ThreatFabric también informó sobre un servicio similar denominado ‘ Zombinder ‘ en diciembre de 2022, que llevó a Erbium Stealer a miles de víctimas.

El costo de estos servicios es significativamente menor en comparación con los cargadores, pidiendo entre $ 50 y $ 100 por archivo.

Para defenderse de estos ataques sigilosos, los usuarios de Android deben revisar cuidadosamente los permisos solicitados al instalar la aplicación, verificar los comentarios de los usuarios en Google Play y mantener la cantidad de aplicaciones instaladas al mínimo.

Aún más importante, nunca instale APK de Android desde sitios de terceros, ya que son un método común de distribución de malware.

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!