Now Reading: Los actores de amenazas usan aplicaciones beta para eludir la seguridad de la tienda de aplicaciones móviles

-

01

Los actores de amenazas usan aplicaciones beta para eludir la seguridad de la tienda de aplicaciones móviles

Los actores de amenazas usan aplicaciones beta para eludir la seguridad de la tienda de aplicaciones móviles

El FBI advierte sobre una nueva táctica utilizada por los ciberdelincuentes en la que promueven versiones “beta” maliciosas de aplicaciones de inversión en criptomonedas en tiendas de aplicaciones móviles populares que luego se utilizan para robar criptomonedas.

Los actores de amenazas envían las aplicaciones maliciosas a las tiendas de aplicaciones móviles como “betas”, lo que significa que se encuentran en una fase temprana de desarrollo y están destinadas a ser utilizadas por entusiastas o fanáticos de la tecnología para probar y enviar comentarios a los desarrolladores antes del lanzamiento oficial del software. .

El beneficio de este enfoque es que las aplicaciones beta no pasan por un proceso de revisión de código riguroso y estándar, sino que se someten a un escrutinio superficial por su seguridad.

Este proceso de revisión de código menos exhaustivo es insuficiente para descubrir el código malicioso oculto que se activa después de la instalación para realizar diversas acciones hostiles.

“Las aplicaciones maliciosas permiten el robo de información de identificación personal (PII), el acceso a cuentas financieras o la toma de control de dispositivos”, explica el FBI .

“Las aplicaciones pueden parecer legítimas al usar nombres, imágenes o descripciones similares a las aplicaciones populares”.

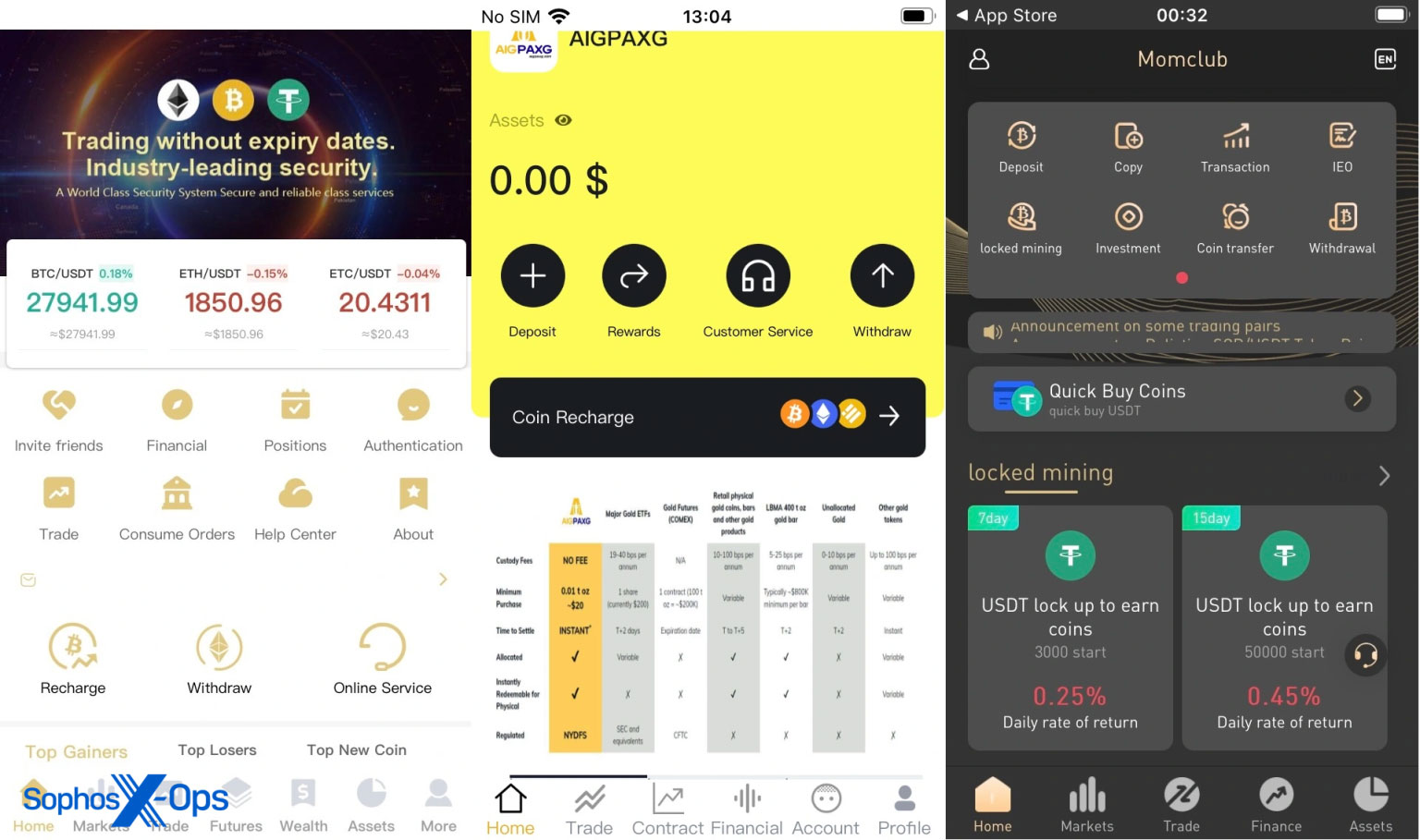

Por lo general, las aplicaciones imitan la inversión en criptomonedas y las herramientas de gestión de activos digitales, y le piden al usuario que ingrese los detalles de su cuenta legítima, deposite dinero para inversiones, etc.

Las víctimas son dirigidas a estas aplicaciones a través de ingeniería social usando phishing o estafas románticas, y parecen legítimas ya que están alojadas en tiendas de aplicaciones acreditadas.

Sophos documentó este problema por primera vez en marzo de 2022 en un informe que advertía sobre los estafadores que abusan del sistema TestFlight de Apple , una plataforma creada para ayudar a los desarrolladores a distribuir aplicaciones beta para probarlas en iOS.

Un informe más reciente de Sophos explora una campaña de aplicaciones maliciosas llamada ‘CryptoRom’, que se hace pasar por aplicaciones de estafa de inversión en criptomonedas. Estas aplicaciones se promocionan a través del sistema Apple TestFlight, del que los actores de amenazas continúan abusando para distribuir malware.

Los actores de amenazas cargan inicialmente lo que parece ser una aplicación legítima en la tienda de aplicaciones de iOS para usar en Test Flight.

Sin embargo, después de que se aprueba la aplicación, los actores de amenazas cambian la URL utilizada por la aplicación para apuntar a un servidor malicioso, introduciendo el comportamiento malicioso en la aplicación.

Fuente: Sophos

La tienda Play de Google también admite el envío de aplicaciones de prueba beta; sin embargo, no está claro si allí también se siguen procesos de revisión de código más indulgentes.

El FBI aconsejó que siempre confirme si el editor de una aplicación tiene buena reputación leyendo las reseñas de los usuarios en la tienda de aplicaciones y evitando el software con muy pocas descargas o un alto número de descargas combinado con muy pocas o ninguna reseña de los usuarios.

Los usuarios también deben tener cuidado durante la fase de instalación de una nueva aplicación y examinar los permisos solicitados en busca de cualquier cosa que parezca no estar relacionada con la funcionalidad principal de ese software.

Algunos signos comunes de malware en su dispositivo incluyen una tasa de descarga de batería inusualmente alta, consumo elevado de datos de Internet, aparición repentina de anuncios emergentes, degradación del rendimiento y sobrecalentamiento.

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!