Now Reading: LA VULNERABILIDAD CON POC PUBLICA AFECTA A LOS TELEFONOS IP DE CISCO, LA CORRECCION NO ESTA DISPONIBLE (CVE-2022-20968)

-

01

LA VULNERABILIDAD CON POC PUBLICA AFECTA A LOS TELEFONOS IP DE CISCO, LA CORRECCION NO ESTA DISPONIBLE (CVE-2022-20968)

LA VULNERABILIDAD CON POC PUBLICA AFECTA A LOS TELEFONOS IP DE CISCO, LA CORRECCION NO ESTA DISPONIBLE (CVE-2022-20968)

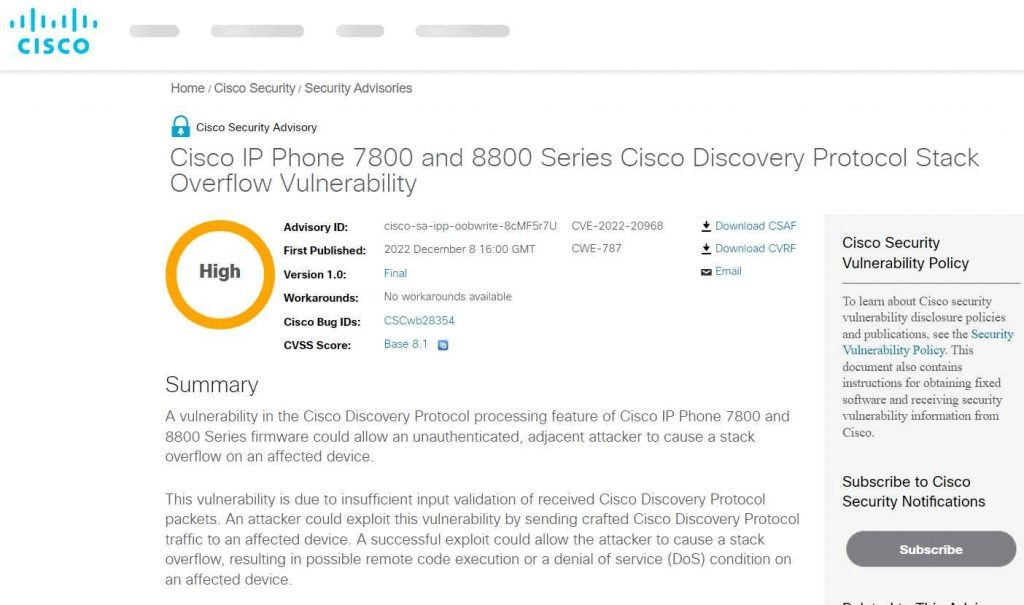

Una vulnerabilidad stack overflow de alto riesgo (CVE-2022-20968) puede permitir a los atacantes DoS o posiblemente incluso ejecutar código de forma remota en los teléfonos IP de las series 7800 y 8800 de Cisco, confirmó la compañía.

El PSIRT de Cisco también es consciente de que el código de explotación de prueba de concepto está disponible para la vulnerabilidad y que la falla se ha discutido públicamente, pero no tiene conocimiento de los ataques activos que la explotan.

Acerca de CVE-2022-20968

Los teléfonos IP de las series 7800 y 8800 de Cisco son dispositivos de nivel empresarial para comunicaciones de video y voz. Sus numerosas funciones de seguridad permiten a los usuarios fortalecerlas contra una variedad de ataques.

Según lo informado por el investigador de seguridad Qian Chen del Codesafe Team of Legendsec en QI-ANXIN Group, CVE-2022-20968 se encuentra en la función de procesamiento del Protocolo de descubrimiento de Cisco de los dispositivos.

“Esta vulnerabilidad se debe a una validación de entrada insuficiente de los paquetes recibidos del Protocolo de descubrimiento de Cisco. Un atacante podría explotar esta vulnerabilidad enviando tráfico de Cisco Discovery Protocol elaborado a un dispositivo afectado”, explicó la compañía.

La vulnerabilidad se puede explotar sin autenticación previa por parte del atacante, pero el ataque debe lanzarse desde la misma red física o lógica que el dispositivo de destino (por ejemplo, a través de Bluetooth, Wi-Fi, protocolo de descubrimiento de vecinos, etc.).

La mitigación temporal debe probarse antes de un despliegue más amplio

La falla afecta la totalidad de la serie IP Phone 7800 y todos los dispositivos de la serie IP Phone 8800, excepto el Cisco Wireless IP Phone 8821. Se solucionará con el lanzamiento del firmware v14.2(1) en enero de 2023.

“No hay soluciones alternativas que aborden esta vulnerabilidad. Sin embargo, existe una mitigación que aborda esta vulnerabilidad para las implementaciones que admiten tanto el Protocolo de descubrimiento de Cisco como el Protocolo de descubrimiento de capa de enlace (LLDP) para el descubrimiento de vecinos. Los administradores pueden deshabilitar Cisco Discovery Protocol en los dispositivos IP Phone 7800 y 8800 Series afectados. Luego, los dispositivos usarán LLDP para el descubrimiento de datos de configuración, como VLAN de voz, negociación de energía, etc. ”, aconsejó Cisco , pero advirtió que hacer este cambio no es trivial.

“Si bien esta mitigación se implementó y se demostró exitosa en un entorno de prueba, los clientes deben determinar la aplicabilidad y eficacia en su propio entorno y bajo sus propias condiciones de uso. Los clientes deben tener en cuenta que cualquier solución alternativa o mitigación que se implemente puede afectar negativamente la funcionalidad o el rendimiento de su red en función de las situaciones y limitaciones intrínsecas de implementación del cliente. Los clientes no deben implementar soluciones alternativas o mitigaciones antes de evaluar primero la aplicabilidad a su propio entorno y cualquier impacto en dicho entorno”.

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!