Implementar un WAF no es suficiente, es importante someterlo a rigurosas pruebas para asegurarse de que puede detectar, bloquear y mitigar los vectores de ataque más comunes y avanzados. En

Hot Posts18- Page

Uno de los riesgos menos visibles pero altamente críticos es el subdomain takeover o secuestro de subdominios. Esta vulnerabilidad ocurre cuando un subdominio apunta a un recurso externo que ha

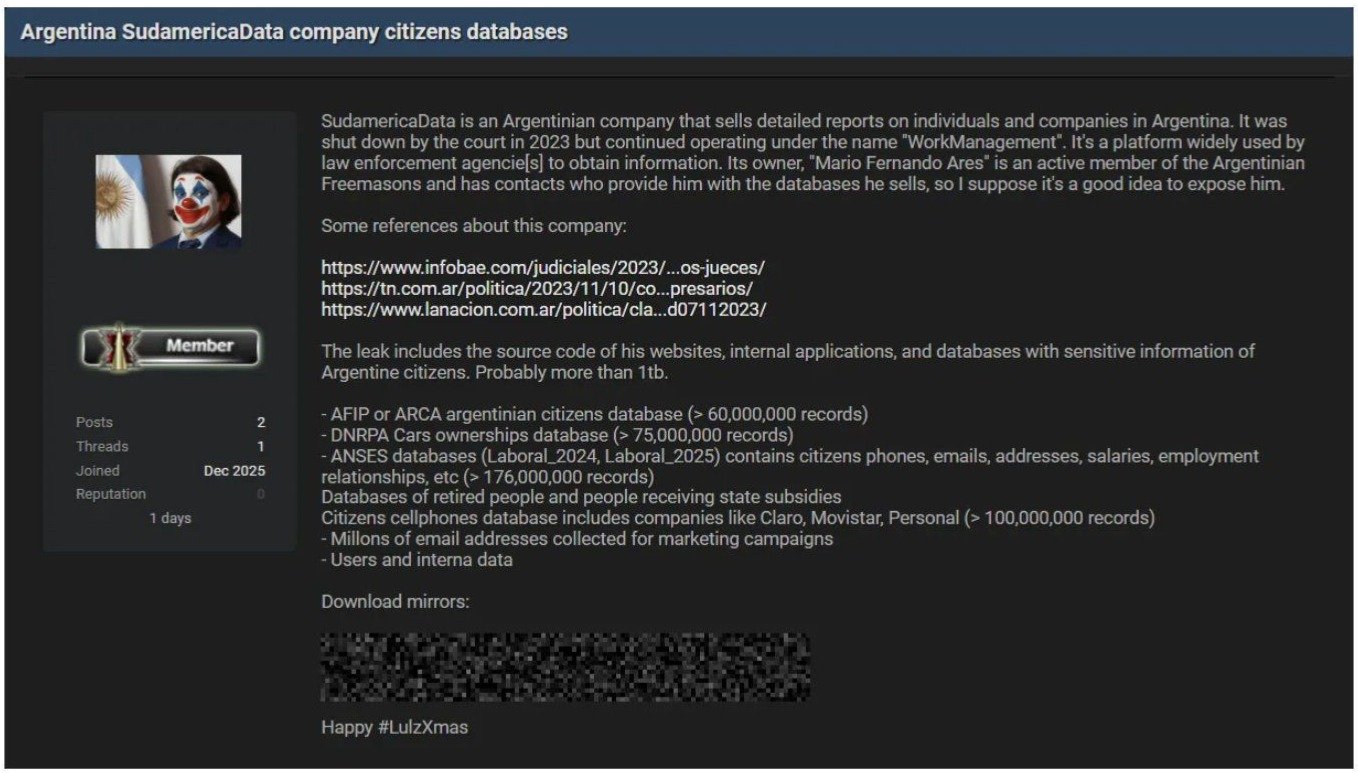

Por Tec. en Ciberseguridad Emanuel R. D’Amico PARTE 1 — Cuando el problema no es el leak, sino el sistema DISCLAIMER LEGAL (LECTURA OBLIGATORIA) Este artículo se basa en información

Creamos este Post (Guillermo – MrGuillote – y Jorge – Cuervo -) con la intención de realizar una especie de spoiler en base en nuestra experiencia previa a ingresar en

Popular Now

Scroll to Top

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!