Now Reading: EXTENSION DE GOOGLE CHROME ROBA CRIPTOMONEDAS Y PASSWORDS

-

01

EXTENSION DE GOOGLE CHROME ROBA CRIPTOMONEDAS Y PASSWORDS

EXTENSION DE GOOGLE CHROME ROBA CRIPTOMONEDAS Y PASSWORDS

El malware de Windows está implementando una extensión del navegador Google Chrome que roba información llamada ‘VenomSoftX’ para robar criptomonedas y contenido del portapapeles mientras los usuarios navegan por la web.

Esta extensión de Chrome está siendo instalada por el malware de Windows ViperSoftX, que actúa como un RAT (troyano de acceso remoto) basado en JavaScript y un secuestrador de criptomonedas.

ViperSoftX existe desde 2020, según lo revelado previamente por los investigadores de seguridad Cerberus y Colin Cowie , y en un informe de Fortinet .

Sin embargo, en un nuevo informe de hoy de Avast , los investigadores brindan más detalles sobre la extensión del navegador malicioso y cómo la operación de malware ha experimentado un gran desarrollo últimamente.

Desde principios de 2022, Avast ha detectado y detenido 93 000 intentos de infección de ViperSoftX contra sus clientes, afectando principalmente a Estados Unidos, Italia, Brasil e India.

El principal canal de distribución de ViperSoftX son los archivos torrent que contienen cracks de juegos entrelazados y activadores de productos de software.

Al analizar las direcciones de billetera que están codificadas en muestras de ViperSoftX y VenomSoftX, Avast descubrió que los dos habían ganado colectivamente a sus operadores alrededor de $ 130,000 para el 8 de noviembre de 2022.

Esta criptomoneda robada se obtuvo desviando las transacciones de criptomonedas intentadas en dispositivos comprometidos y no incluye ganancias de actividades paralelas.

El ejecutable descargado es un cargador de malware que descifra los datos AES para crear los siguientes cinco archivos:

- Archivo de registro que oculta una carga útil de ViperSoftX PowerShell

- Archivo XML para el programador de tareas

- Archivo VBS para establecer la persistencia mediante la creación de una tarea programada

- Aplicación binaria (juego o software prometido)

- archivo de manifiesto

La única línea de código malicioso se esconde en algún lugar hacia la parte inferior del archivo de texto de registro de 5 MB y se ejecuta para descifrar la carga útil, el ladrón ViperSoftX.

Las variantes más nuevas de ViperSoftX no difieren mucho de lo que se analizó en años anteriores , incluido el robo de datos de la billetera de criptomonedas, la ejecución arbitraria de comandos, las descargas de carga útil del C2, etc.

Una característica clave de las variantes más nuevas de ViperSoftX es la instalación de una extensión de navegador maliciosa llamada VenomSoftX en navegadores basados en Chrome (Chrome, Brave, Edge, Opera).

Infección de Chrome

Para permanecer oculta a las víctimas, la extensión instalada se hace pasar por “Google Sheets 2.1”, supuestamente una aplicación de productividad de Google. En mayo, el investigador de seguridad Colin Cowie también detectó la extensión instalada como ‘Administrador de actualizaciones’.

Fuente: Avast

Si bien VenomSoftX parece superponerse a la actividad de , ya que ambos se dirigen a los activos de criptomonedas de la víctima, realiza el robo de manera diferente, lo que brinda a los operadores mayores posibilidades de éxito.

“VenomSoftX principalmente hace esto (roba criptomonedas) conectando solicitudes de API en algunas visitas de víctimas de intercambios de criptomonedas muy populares o con las que tienen una cuenta”, explica Avast en el informe.

“Cuando se llama a una determinada API, por ejemplo, para enviar dinero, VenomSoftX manipula la solicitud antes de que se envíe para redirigir el dinero al atacante”.

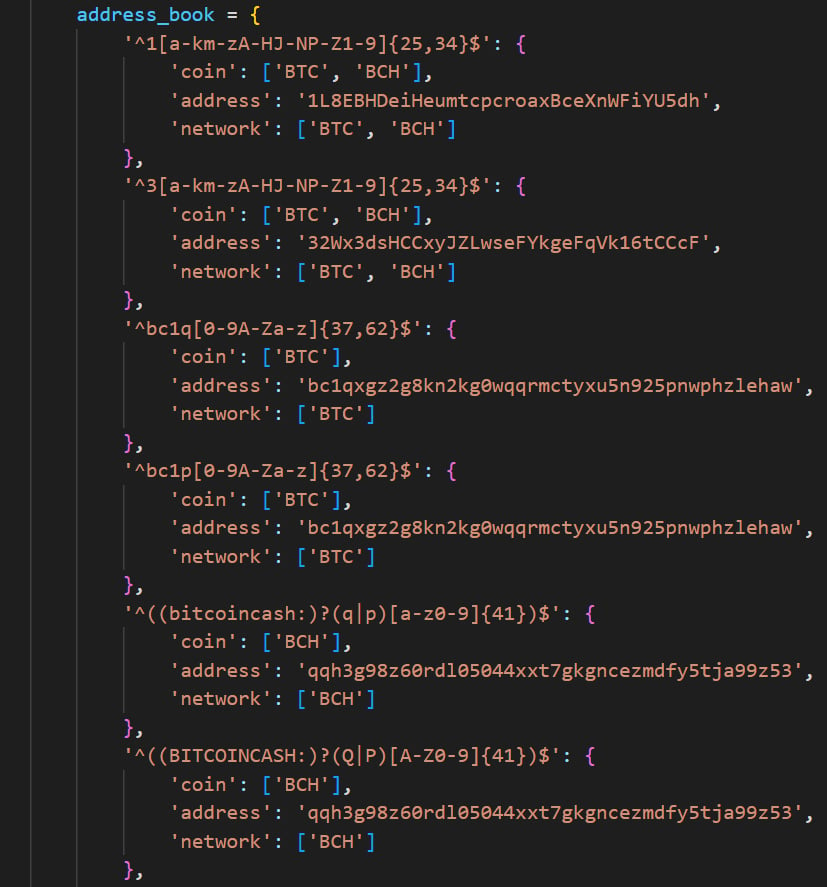

Los servicios a los que se dirige VenomSoftX son Blockchain.com, Binance, Coinbase, Gate.io y Kucoin, mientras que la extensión también monitorea el portapapeles para agregar direcciones de billetera.

Fuente: Avast

Además, la extensión puede modificar HTML en los sitios web para mostrar la dirección de la billetera de criptomonedas de un usuario mientras manipula los elementos en segundo plano para redirigir los pagos al actor de amenazas.

Para determinar los activos de la víctima, la extensión VenomSoftX también intercepta todas las solicitudes de API a los servicios de criptomonedas mencionados anteriormente. Luego establece el monto de la transacción al máximo disponible, desviando todos los fondos disponibles.

Para empeorar las cosas, para Blockchain.info, la extensión también intentará robar las contraseñas ingresadas en el sitio.

“Este módulo se enfoca www.blockchain.com e intenta enganchar https://blockchain.info/wallet. También modifica el captador del campo de contraseña para robar las contraseñas ingresadas”, explica Avast.

“Una vez que se envía la solicitud al punto final de la API, la dirección de la billetera se extrae de la solicitud, se incluye con la contraseña y se envía al recopilador como un JSON codificado en base64 a través de MQTT”.

Finalmente, si un usuario pega contenido en cualquier sitio web, la extensión verificará si coincide con alguna de las expresiones regulares que se muestran arriba y, de ser así, enviará el contenido pegado a los atacantes.

Como Google Sheets normalmente se instala en Google Chrome como una aplicación en chrome://apps/ y no como una extensión, puede consultar la página de extensión de su navegador para determinar si Google Sheets está instalado.

Si está instalado como una extensión, debe eliminarlo y borrar los datos de su navegador para asegurarse de que se elimine la extensión maliciosa.

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!