Leyendo ahora: Diferencias entre OWASP Top 10:2021 y OWASP Top 10:2025

-

01

Diferencias entre OWASP Top 10:2021 y OWASP Top 10:2025

Diferencias entre OWASP Top 10:2021 y OWASP Top 10:2025

Al fin salió a la luz el tan esperado Owasp Top 10:2025

El OWASP Top 10 es, desde hace más de dos décadas, la referencia más influyente en materia de seguridad de aplicaciones web. Cada edición representa una fotografía actualizada del panorama de amenazas, basada en datos de vulnerabilidades reales, análisis de CWE/CVE y encuestas a profesionales del sector.

La edición 2025 marca la octava actualización del ranking y consolida una tendencia clara: la madurez del ecosistema, el peso creciente de la cadena de suministro y la transición hacia la gestión de riesgos por causa raíz.

En este artículo analizaremos las diferencias clave entre el OWASP Top 10:2021 y el OWASP Top 10:2025, qué significan estos cambios para los equipos de seguridad y desarrollo, y cómo reflejan la evolución del riesgo en el software moderno.

OWASP Top 10:2025 Overview

OWASP Top 10:2025

A01:2025 – Broken Access Control

A02:2025 – Security Misconfiguration

A03:2025 – Software Supply Chain Failures (nuevo)

A04:2025 – Cryptographic Failures

A07:2025 – Authentication Failures (renombrado)

A08:2025 – Software or Data Integrity Failures

A09:2025 – Logging & Alerting Failures (renombrado)

A10:2025 – Mishandling of Exceptional Conditions (nuevo)

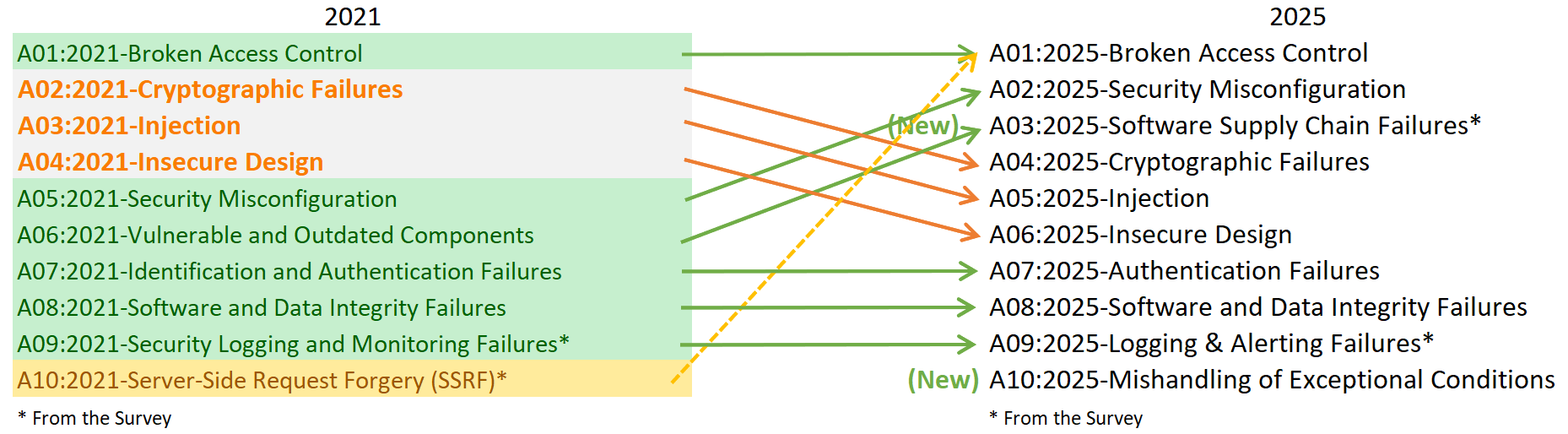

Cambios estructurales respecto a 2021

La comparación directa con OWASP Top 10:2021 revela tres movimientos clave:

-

Dos nuevas categorías:

-

A03:2025 – Software Supply Chain Failures

-

A10:2025 – Mishandling of Exceptional Conditions

-

-

Una consolidación:

-

A10:2021 – Server-Side Request Forgery (SSRF) se incorpora dentro de A01:2025 – Broken Access Control.

-

-

Reordenamientos significativos:

-

Security Misconfiguration sube del puesto 5 al 2.

-

Injection y Cryptographic Failures descienden en el ranking.

-

Vulnerable and Outdated Components desaparece como tal, pero se expande en el nuevo concepto de Software Supply Chain Failures.

-

Estos movimientos reflejan una evolución conceptual: OWASP deja de centrarse únicamente en vulnerabilidades técnicas tradicionales y pone el foco en la complejidad sistémica de la seguridad moderna.

A01:2025 – Broken Access Control

Broken Access Control mantiene su liderazgo como el riesgo más crítico por tercer ciclo consecutivo. OWASP reporta que 3,73% de las aplicaciones analizadas presentaron al menos una debilidad asociada entre las 40 CWEs agrupadas en esta categoría.

La novedad está en la inclusión de Server-Side Request Forgery (SSRF), que antes tenía categoría propia (A10:2021). Esta integración se debe a que SSRF, en esencia, viola los principios de control de acceso, permitiendo que una aplicación realice solicitudes no autorizadas en nombre del usuario o del sistema.

💡 Implicación técnica: las organizaciones deben reforzar controles de acceso a nivel de API, segmentar recursos internos y aplicar validaciones estrictas de origen y destino en las solicitudes del lado servidor.

A02:2025 – Security Misconfiguration

Este vector asciende del puesto 5 al 2, evidenciando que los errores de configuración siguen siendo una de las principales puertas de entrada a los incidentes de seguridad.

OWASP indica que 3% de las aplicaciones probadas presentan al menos una de las 16 CWEs asociadas. El crecimiento se debe al aumento de la complejidad en despliegues basados en contenedores, servicios gestionados y configuraciones “as code” (Infrastructure as Code, CI/CD, etc.).

🧭 Implicación práctica: las organizaciones deben adoptar configuraciones seguras por defecto, auditorías automatizadas y controles de baseline de seguridad en pipelines DevOps. La seguridad de configuración ahora es parte integral del ciclo de vida del software.

A03:2025 – Software Supply Chain Failures (Nuevo)

Este es uno de los cambios más trascendentes. OWASP amplía el alcance de la categoría A06:2021 – Vulnerable and Outdated Components para abarcar toda la cadena de suministro de software.

Incluye vulnerabilidades y compromisos en:

-

Dependencias y librerías de terceros.

-

Sistemas de compilación y empaquetado.

-

Repositorios de código y distribución.

-

Integraciones con servicios externos.

Aunque tiene solo 5 CWEs en su grupo, presenta los puntajes más altos de impacto y explotabilidad promedio (CVSS). OWASP advierte que su baja prevalencia en datos es engañosa: se debe más a la falta de herramientas de detección que a la inexistencia del problema.

⚙️ Relevancia actual: ataques como SolarWinds, Log4Shell o xz backdoor demuestran que los eslabones débiles de la cadena de suministro pueden comprometer ecosistemas completos.

Las organizaciones deben aplicar controles de integridad, firmas digitales, y políticas de dependencia mínima (SCA/SBOM).

A04:2025 – Cryptographic Failures

Antes conocida como Sensitive Data Exposure en ediciones previas, esta categoría baja dos posiciones (del #2 al #4).

Abarca 32 CWEs relacionadas con:

-

Uso incorrecto de algoritmos criptográficos.

-

Falta de cifrado en tránsito o en reposo.

-

Gestión deficiente de claves o secretos.

Aunque su prevalencia es de 3.8%, sigue siendo una de las causas raíz más críticas de exposición de datos y pérdida de confidencialidad.

🔑 Buenas prácticas: aplicar TLS moderno, evitar algoritmos obsoletos (MD5, SHA1, RSA <2048), rotación de claves, uso de HSM y secret managers.

A05:2025 – Injection

El clásico vector de ataque pierde dos posiciones (del #3 al #5), pero sigue siendo un riesgo omnipresente.

Incluye 38 CWEs, entre ellas:

-

SQL Injection

-

Command Injection

-

Cross-Site Scripting (XSS)

La reducción en el ranking no implica menor relevancia técnica, sino una mayor efectividad de frameworks modernos y validaciones automáticas que han reducido la frecuencia de explotación.

🧪 Tendencia: la automatización y el uso de ORM, APIs REST seguras y sanitización nativa en frameworks como Spring o Django han mitigado muchos vectores de inyección. No obstante, sigue siendo la categoría con más CVEs registrados históricamente.

A06:2025 – Insecure Design

Esta categoría, introducida en 2021, baja dos posiciones.

Representa vulnerabilidades que no derivan de fallos en el código, sino en el diseño conceptual: ausencia de modelado de amenazas, flujos no seguros o lógica débil.

El descenso refleja una mejora en la adopción de prácticas de diseño seguro y threat modeling, aunque sigue siendo un desafío cultural más que técnico.

🧭 Claves de mejora: fomentar Security by Design desde la fase de arquitectura, incluir revisiones de seguridad tempranas y aplicar patrones de diseño seguros.

A07:2025 – Authentication Failures

Antes conocida como Identification and Authentication Failures, mantiene su posición en el puesto #7 con un nombre más preciso.

Sigue incluyendo problemas como:

-

Contraseñas débiles o reutilizadas.

-

Implementaciones inseguras de MFA.

-

Tokens inseguros o mal gestionados.

El uso de estándares modernos como OAuth2, OpenID Connect y SAML ha reducido la frecuencia, pero las consecuencias siguen siendo severas.

🧠 Enfoque actual: autenticación basada en riesgo, MFA contextual y autenticación sin contraseñas (FIDO2/WebAuthn) son tendencias clave para el futuro inmediato.

A08:2025 – Software or Data Integrity Failures

Esta categoría permanece estable en el puesto #8.

Mientras que Software Supply Chain Failures se centra en el ecosistema externo, esta se enfoca en la integridad interna del código y los datos. Incluye fallos en:

-

Validación de integridad de datos críticos.

-

Verificación de firmas en actualizaciones o componentes.

-

Control de versiones de software sensible.

🔄 Ejemplo típico: la ejecución de código firmado pero no verificado, o la manipulación de archivos de configuración sin comprobación de integridad.

📈 A09:2025 – Logging & Alerting Failures

Antes Security Logging and Monitoring Failures, mantiene el puesto #9 con una ligera redefinición semántica.

OWASP ahora resalta que el registro sin alerta carece de valor operativo. El cambio de nombre enfatiza la necesidad de respuesta activa.

🚨 Lección clave: no basta con registrar eventos; es esencial contar con correlación y alertas que activen acciones concretas.

Integraciones con SIEM/SOAR y la automatización de respuesta ante incidentes (IR) son críticas.

A10:2025 – Mishandling of Exceptional Conditions (Nuevo)

Esta nueva categoría aborda fallos en el manejo de condiciones excepcionales: errores no controlados, validaciones incorrectas, estados anómalos o fallos lógicos que provocan comportamientos inseguros.

Agrupa 24 CWEs relacionadas con:

-

Errores lógicos.

-

Falla de validaciones.

-

“Fail open” en errores.

-

Excepciones no capturadas.

💥 Importancia: este tipo de errores puede causar denegación de servicio, fuga de información o bypass de controles de seguridad. Su inclusión refleja la madurez del análisis de seguridad lógica más allá de las vulnerabilidades tradicionales.

Metodología y cambios en la selección

La edición 2025 introduce 589 CWEs en el dataset analizado, frente a 400 en 2021.

OWASP explica que el objetivo no es medir frecuencia, sino prevalencia (cuántas aplicaciones presentan al menos una debilidad de cierto tipo).

Además, se utilizan 175 mil CVEs con métricas combinadas de Exploitability e Impact (CVSSv2/v3), junto con la encuesta comunitaria para equilibrar riesgos no detectables automáticamente.

Este enfoque data-informed but not data-driven prioriza la causa raíz y complementa los datos con la experiencia de la comunidad AppSec.

Vulnerabilidades técnicas a fallas sistémicas

El OWASP Top 10:2025 refleja un cambio filosófico profundo.

Ya no se trata solo de vulnerabilidades en el código, sino de riesgos estructurales y de cadena de suministro.

La introducción de categorías como Software Supply Chain Failures y Mishandling of Exceptional Conditions muestra que la seguridad de aplicaciones ahora abarca desde el diseño y la configuración hasta la resiliencia operacional.

-

Mayor foco en la cadena de suministro y la integridad.

-

Enfoque en la raíz del problema, no en los síntomas.

-

Reconocimiento del papel de la automatización y la complejidad.

Para los profesionales de ciberseguridad y desarrollo, el mensaje es claro: la seguridad debe ser transversal, continua y basada en la causa raíz.

El OWASP Top 10:2025 no solo lista riesgos, sino que traza el mapa de madurez que las organizaciones deben seguir en la próxima década.

Referencia: Owasp

Stay Informed With the Latest & Most Important News

Para continuar, resuelve el CAPTCHA y acepta recibir correos: