Now Reading: Cifradores de ransomware LockBit encontrados dirigidos a dispositivos Mac

-

01

Cifradores de ransomware LockBit encontrados dirigidos a dispositivos Mac

Cifradores de ransomware LockBit encontrados dirigidos a dispositivos Mac

Los ciberdelincuentes que desarrollan ransomwares, “LockBit”, ha creado encriptadores dirigidos a Mac por primera vez, probablemente convirtiéndose en la primera operación de ransomware importante que se dirige específicamente a macOS.

Los nuevos encriptadores de ransomware fueron descubiertos por el investigador de seguridad cibernética MalwareHunterTeam , quien encontró un archivo ZIP en VirusTotal que contenía lo que parece ser la mayoría de los encriptadores LockBit disponibles.

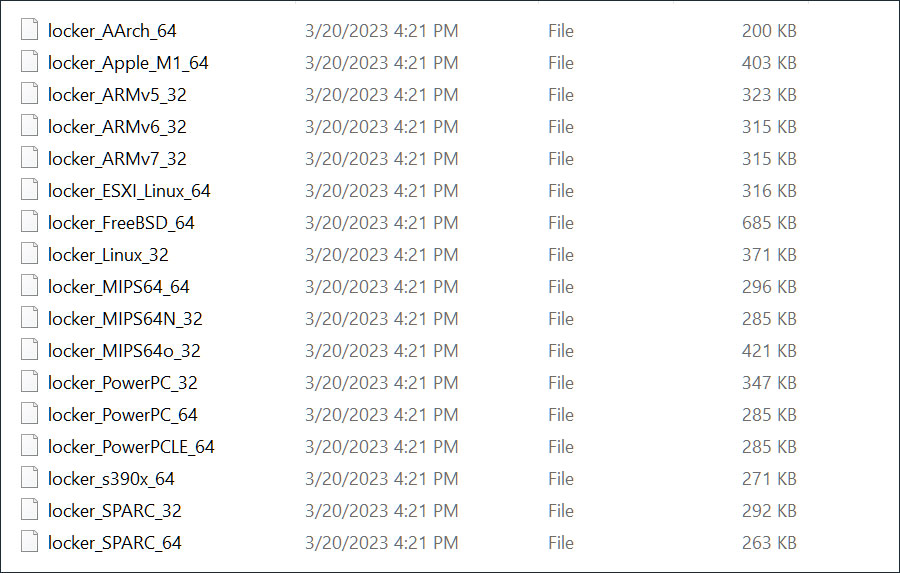

Históricamente, la operación de LockBit usa encriptadores diseñados para ataques en servidores Windows, Linux y VMware ESXi. Sin embargo, como se muestra a continuación, este archivo [ VirusTotal ] también contenía cifradores previamente desconocidos para CPU macOS, ARM, FreeBSD, MIPS y SPARC.

Estos encriptadores también incluyen uno llamado ‘locker_Apple_M1_64’ [ VirusTotal ] que apunta a las Mac más nuevas que se ejecutan en Apple Silicon. El archivo también contiene casilleros para CPU PowerPC, que usan las Mac más antiguas.

La investigación adicional del investigador de seguridad cibernética Florian Roth encontró un cifrador Apple M1 cargado en VirusTotal en diciembre de 2022, lo que indica que estas muestras han estado flotando durante algún tiempo.

Posibles compilaciones de prueba

Expertos, analizaron las cadenas en el encriptador LockBit para Apple M1 y encontró cadenas que están fuera de lugar en un encriptador macOS, lo que indica que probablemente se juntaron al azar en una prueba.

Por ejemplo, existen numerosas referencias a VMware ESXi, que está fuera de lugar en un cifrador Apple M1, ya que VMare anunció que no sería compatible con la arquitectura de la CPU .

_check_esxi

esxi_

_Esxi

_kill_esxi_1

_kill_esxi_2

_kill_esxi_3

_kill_processes

_kill_processes_Esxi

_killed_force_vm_id

_listvms

_esxcfg_scsidevs1

_esxcfg_scsidevs2

_esxcfg_scsidevs3

_esxi_disable

_esxi_enable

Además, el cifrador contiene una lista de sesenta y cinco extensiones de archivos y nombres de archivos que se excluirán del cifrado, todos ellos extensiones de archivos y carpetas de Windows.

A continuación se muestra un pequeño fragmento de los archivos de Windows que el cifrador Apple M1 no cifrará, todo fuera de lugar en un dispositivo macOS.

.exe

.bat

.dll

msstyles

gadget

winmd

ntldr

ntuser.dat.log

bootsect.bak

autorun.inf

thumbs.db

iconcache.dbCasi todas las cadenas de ESXi y Windows también están presentes en los cifrados MIP y FreeBSD, lo que indica que utilizan una base de código compartida.

La buena noticia es que es probable que estos encriptadores no estén listos para implementarse en ataques reales contra dispositivos macOS.

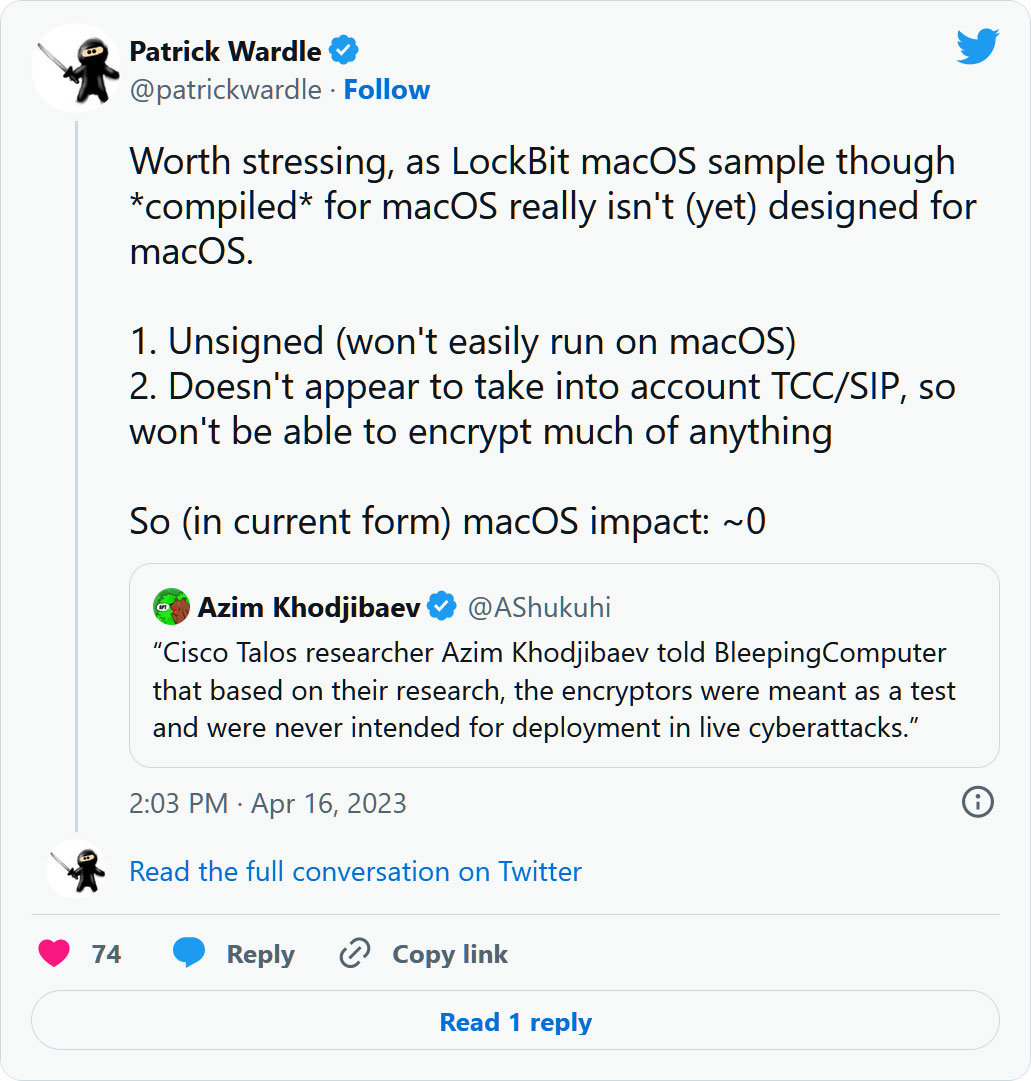

El investigador de Cisco Talos, Azim Khodjibaev, mencionó que, según su investigación, los encriptadores estaban destinados a ser una prueba y nunca estaban destinados a implementarse en ataques cibernéticos en vivo.

El experto en ciberseguridad de macOS, Patrick Wardle, confirmó la teoría y Cisco de que se trata de compilaciones en desarrollo/prueba, afirmando que el cifrador está lejos de estar completo, ya que le falta la funcionalidad necesaria para cifrar Mac correctamente.

En cambio, Wardle menciona que cree que el cifrado de macOS se basa en la versión de Linux y está compilado para macOS con algunos ajustes de configuración básicos.

Además, Wardle nos dijo que cuando se inicia el cifrador de macOS, se bloquea debido a un error de desbordamiento de búfer en su código.

“Parece que macOS ahora está en su radar… pero aparte de compilarlo para macOS y agregar una configuración básica (que son solo indicadores básicos… no específicos de macOS per se), esto está lejos de estar listo para su implementación. Indicó Wardle.

Wardle compartió además que el desarrollador de LockBit primero debe “descubrir cómo eludir TCC, certificarse ante un notario” antes de convertirse en un encriptador funcional.

Puede encontrar un análisis técnico detallado realizado por Wardle sobre el nuevo cifrador de Mac en Objective See .

Si bien Windows ha sido el sistema operativo más atacado en ataques de ransomware, nada impide que los desarrolladores creen ransomware dirigido a Mac.

Sin embargo, dado que la operación LockBit es conocida por ir más allá en el desarrollo de ransomware, no sería sorprendente ver encriptadores más avanzados y optimizados para estas arquitecturas de CPU en el futuro.

Por lo tanto, todos los usuarios de computadoras, incluidos los propietarios de Mac, deben practicar buenos hábitos de seguridad en línea, incluido mantener el sistema operativo actualizado, evitar abrir archivos adjuntos y ejecutables desconocidos y usar contraseñas seguras y únicas en cada sitio que visite.

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!