Now Reading: CIBERDELINCUENTES DE REDEYES UTILIZAN NUEVO MALWARE PARA ROBAR DATOS DE WINDOWS Y SMARTPHONES

-

01

CIBERDELINCUENTES DE REDEYES UTILIZAN NUEVO MALWARE PARA ROBAR DATOS DE WINDOWS Y SMARTPHONES

CIBERDELINCUENTES DE REDEYES UTILIZAN NUEVO MALWARE PARA ROBAR DATOS DE WINDOWS Y SMARTPHONES

El grupo de amenazas APT37 utiliza un nuevo malware evasivo y esteganografía ‘M2RAT’ para apuntar a las personas para la recopilación de inteligencia.

APT37, también conocido como ‘RedEyes’ o ‘ScarCruft’, es un grupo de piratería de espionaje cibernético de Corea del Norte que se cree que cuenta con el apoyo del estado.

En 2022, se vio al grupo de piratería explotando los días cero de Internet Explorer y distribuyendo una amplia variedad de malware contra entidades e individuos específicos.

Por ejemplo, los actores de amenazas se dirigieron a organizaciones con sede en la UE con una nueva versión de su puerta trasera móvil llamada ‘ Dolphin ‘, implementaron un RAT personalizado (troyano de acceso remoto) llamado ‘ Konni ‘ y se dirigieron a periodistas estadounidenses con un malware altamente personalizable llamado ‘Goldbackdoor.’

En un nuevo informe publicado hoy por AhnLab Security Emergency Response Center (ASEC), los investigadores explican cómo APT37 ahora usa una nueva variedad de malware llamada ‘M2RAT’ que usa una sección de memoria compartida para comandos y exfiltración de datos y deja muy pocos rastros operativos en el máquina infectada.

Comienza con el phishing

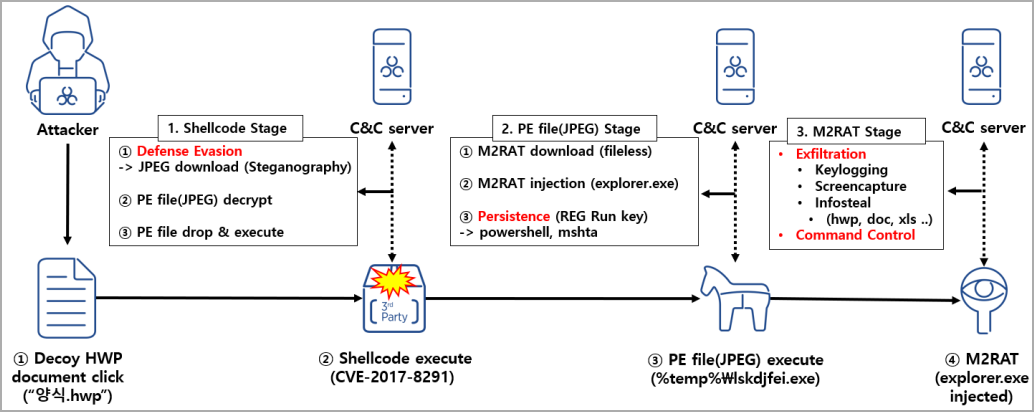

Los ataques recientes observados por ASEC comenzaron en enero de 2023, cuando el grupo de piratas informáticos envió correos electrónicos de phishing que contenían un archivo adjunto malicioso a sus objetivos.

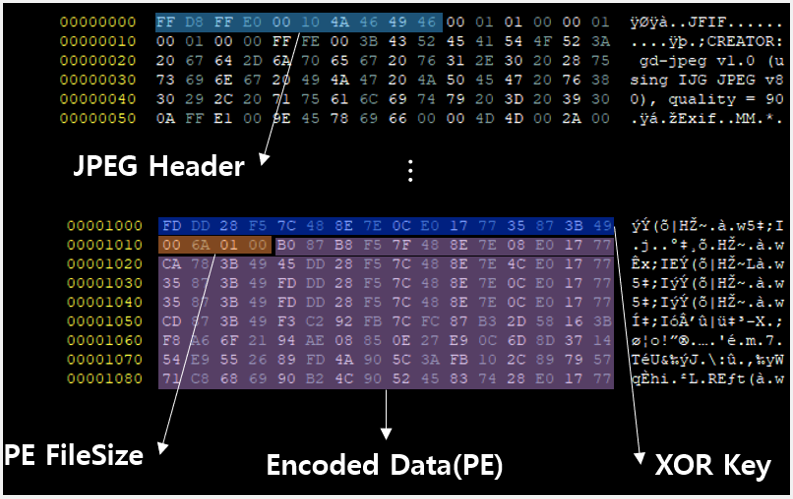

Abrir el archivo adjunto desencadena la explotación de una antigua vulnerabilidad EPS ( CVE-2017-8291 ) en el procesador de texto Hangul comúnmente utilizado en Corea del Sur. El exploit hará que se ejecute un shellcode en la computadora de la víctima que descarga y ejecuta una ejecución maliciosa almacenada dentro de una imagen JPEG.

Este archivo de imagen JPG utiliza esteganografía, una técnica que permite ocultar el código dentro de los archivos, para introducir sigilosamente el ejecutable M2RAT (“lskdjfei.exe”) en el sistema e inyectarlo en “explorer.exe”.

Para la persistencia en el sistema, el malware agrega un nuevo valor (“RyPO”) en la clave de registro “Ejecutar”, con comandos para ejecutar un script de PowerShell a través de “cmd.exe”. Este mismo comando también se vio en un informe de Kaspersky de 2021 sobre APT37.

M2RAT roba de Windows y teléfonos

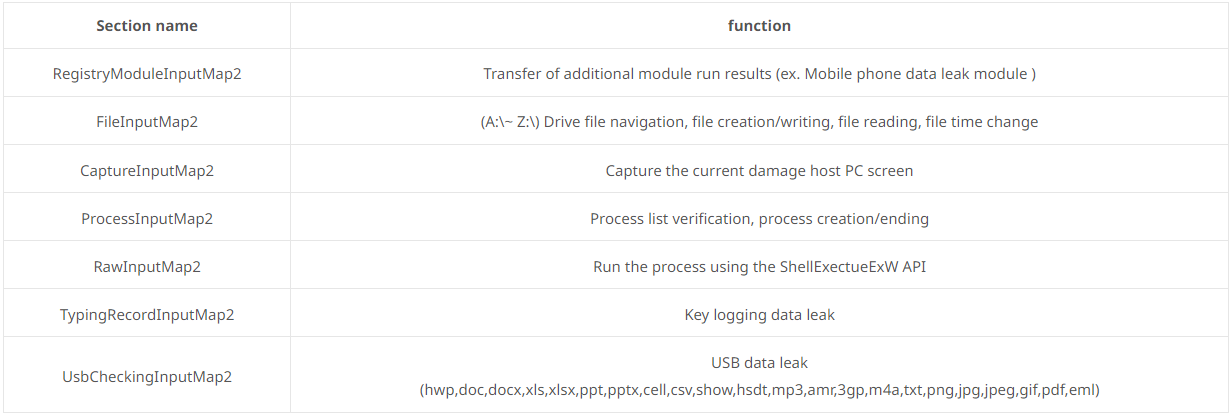

La puerta trasera M2RAT actúa como un troyano de acceso remoto básico que realiza el registro de teclas, el robo de datos, la ejecución de comandos y la toma de capturas de pantalla desde el escritorio.

La función de captura de pantalla se activa periódicamente y funciona de forma autónoma sin necesidad de un comando específico del operador.

El malware admite los siguientes comandos, que recopilan información del dispositivo infectado y luego la envían al servidor C2 para que los atacantes la revisen.

La capacidad del malware para buscar dispositivos portátiles conectados a la computadora con Windows, como teléfonos inteligentes o tabletas, es particularmente interesante.

Si se detecta un dispositivo portátil, escaneará el contenido del dispositivo en busca de documentos y archivos de grabación de voz y, si los encuentra, los copiará a la PC para filtrarlos al servidor del atacante.

Antes de la exfiltración, los datos robados se comprimen en un archivo RAR protegido con contraseña y la copia local se borra de la memoria para eliminar cualquier rastro.

Otra característica interesante de M2RAT es que utiliza una sección de memoria compartida para la comunicación de comando y control (C2), la exfiltración de datos y la transferencia directa de datos robados al C2 sin almacenarlos en el sistema comprometido.

El uso de una sección de memoria en el host para las funciones anteriores minimiza el intercambio con el C2 y dificulta el análisis, ya que los investigadores de seguridad tienen que analizar la memoria de los dispositivos infectados para recuperar los comandos y los datos utilizados por el malware.

En conclusión, APT37 continúa actualizando su conjunto de herramientas personalizadas con malware evasivo que es difícil de detectar y analizar.

Esto es especialmente cierto cuando los objetivos son individuos, como en la campaña reciente detectada por ASEC, que carecen de las sofisticadas herramientas de detección de amenazas de las organizaciones más grandes.

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!