Now Reading: Descubiertas y Parcheadas Vulnerabilidades en Splunk Enterprise Security y Splunk User Behavior Analytics (UBA)

-

01

Descubiertas y Parcheadas Vulnerabilidades en Splunk Enterprise Security y Splunk User Behavior Analytics (UBA)

Descubiertas y Parcheadas Vulnerabilidades en Splunk Enterprise Security y Splunk User Behavior Analytics (UBA)

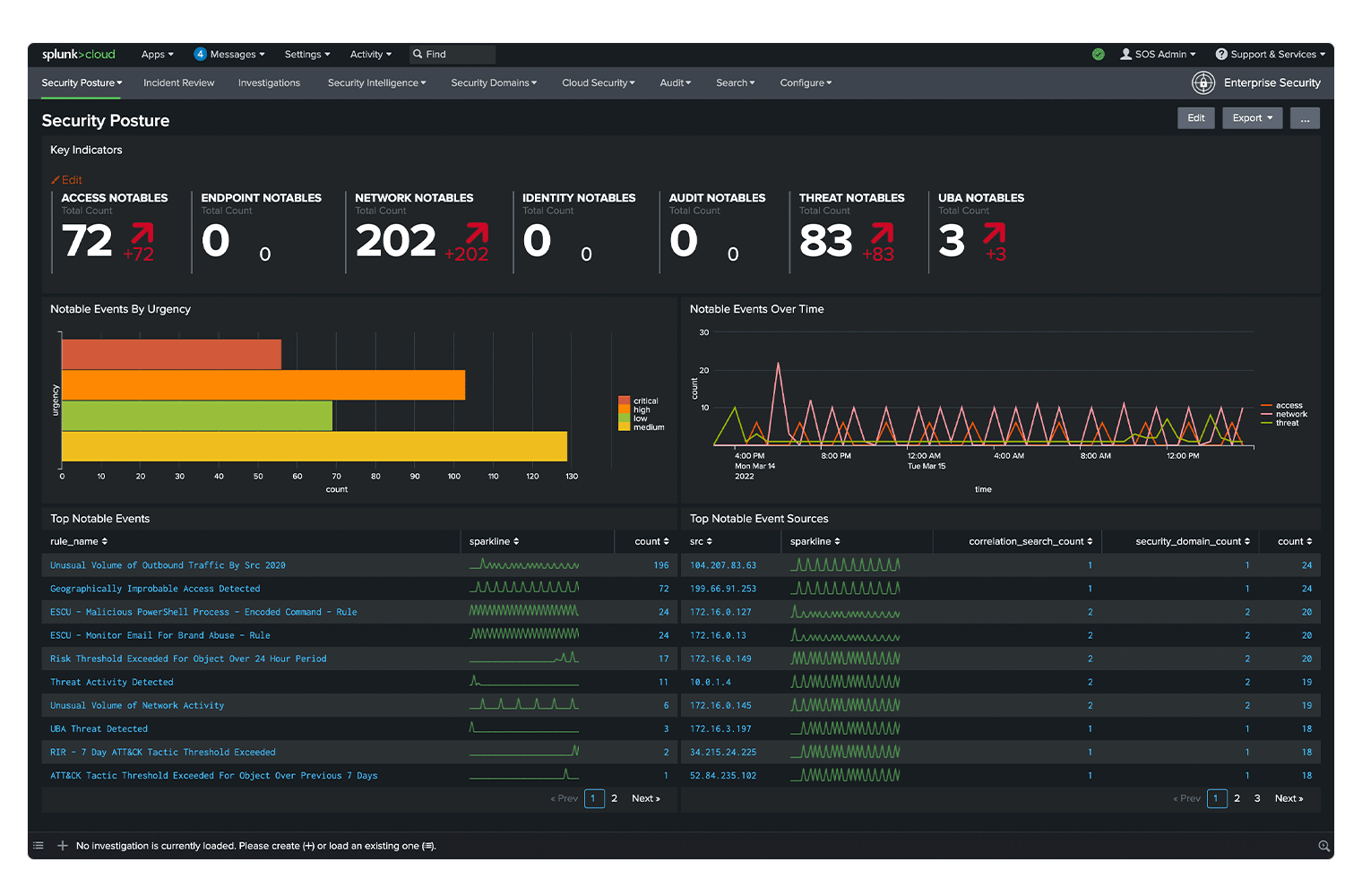

La seguridad cibernética sigue siendo una prioridad crítica en un mundo digital interconectado, y recientemente se ha revelado que varias vulnerabilidades afectaron a Splunk Enterprise Security y Splunk User Behavior Analytics (UBA). Estas vulnerabilidades, presentes en paquetes de terceros utilizados por Splunk, fueron identificadas y rápidamente abordadas por Splunk, pero la gravedad de algunas de ellas subraya la importancia de la actualización inmediata.

Contexto y Rápida Respuesta de Splunk

Los paquetes de terceros que se vieron afectados incluyen componentes esenciales como babel/traverse, handsontable, semver, loader-utils, json5, socket.io-parser, protobuf y Guava. Splunk, al darse cuenta de estas vulnerabilidades, actuó de manera proactiva para mitigar los riesgos asociados con estas debilidades de seguridad.

La gravedad de las vulnerabilidades oscila entre 7.1 (alta) y 9.8 (crítica), lo que resalta la urgencia de abordarlas para prevenir posibles explotaciones maliciosas.

Análisis Técnico de las Vulnerabilidades

Según informes compartidos con Cyber Security News, se identificaron y solucionaron 13 vulnerabilidades en total, todas ellas asociadas con los paquetes de terceros mencionados.

El paquete protobuf fue el más afectado, presentando cuatro vulnerabilidades. Los CVE (Common Vulnerabilities and Exposures) asociados con estas vulnerabilidades fueron CVE-2015-5237 (8.8), CVE-2022-3171 (7.5), CVE-2022-3509 (7.5) y CVE-2022-3510 (7.5). La diversidad y gravedad de estas vulnerabilidades en el paquete protobuf indican la necesidad de una atención especializada.

El segundo paquete más afectado fue loader-utils, con tres vulnerabilidades, incluida una de gravedad crítica. Los CVE asociados con estas vulnerabilidades fueron CVE-2022-37599 (7.5), CVE-2022-37603 (7.5) y CVE-2022-37601 (9.8). La crítica vulnerabilidad en loader-utils subraya la importancia de examinar de cerca la seguridad en múltiples capas.

Otros paquetes de terceros, como babel/traverse, handsontable, semver, json5, socket.io-parser y Guava, también presentaron una vulnerabilidad cada uno. Los CVE asociados fueron los siguientes: babel/traverse (CVE-2023-45133 – 8.8), handsontable (CVE-2021-23446 – 7.5), semver (CVE-2022-25883 – 7.5), json5 (CVE-2022-46175 – 8.8), socket.io-parser (CVE-2023-32695 – 7.5) y Guava (CVE-2023-2976 – 7.1).

Recomendaciones y Acciones Preventivas

La respuesta rápida de Splunk a estas vulnerabilidades es un testimonio de su compromiso con la seguridad y la protección de sus usuarios. Para evitar posibles explotaciones de estas vulnerabilidades, se insta a los usuarios de Splunk Enterprise Security y Splunk UBA a actualizar a las versiones especificadas o posteriores.

Actualizar el software es una práctica esencial para garantizar que las correcciones de seguridad más recientes estén implementadas, protegiendo así los sistemas contra amenazas emergentes. La actualización a las versiones recomendadas por Splunk ayudará a prevenir que actores de amenazas aprovechen estas vulnerabilidades y protegerá la integridad y la seguridad de los datos.

En resumen, la seguridad cibernética es un esfuerzo continuo y colaborativo. Los usuarios deben estar alerta a las actualizaciones de seguridad proporcionadas por los proveedores de software y actuar de manera proactiva para mantener sus sistemas protegidos en un entorno digital en constante evolución. La colaboración entre los proveedores de software y los usuarios es clave para fortalecer las defensas y garantizar un entorno cibernético más seguro para todos.

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!