Now Reading: El error de Microsoft Teams permite la entrega de malware desde cuentas externas

-

01

El error de Microsoft Teams permite la entrega de malware desde cuentas externas

El error de Microsoft Teams permite la entrega de malware desde cuentas externas

Los investigadores de seguridad han encontrado una forma sencilla de entregar malware a una organización con Microsoft Teams, a pesar de las restricciones en la aplicación para archivos de fuentes externas.

Con 280 millones de usuarios activos mensuales , las organizaciones han adoptado Microsoft Teams como una plataforma de comunicación y colaboración que forma parte de los servicios basados en la nube de Microsoft 365.

Dada la popularidad del producto entre varias organizaciones, Max Corbridge y Tom Ellson , miembros del Equipo Rojo de la empresa de servicios de seguridad Jumpsec con sede en el Reino Unido, investigaron y descubrieron una forma de entregar malware usando Microsoft Teams con una cuenta fuera de la organización objetivo.

Detalles del ataque

El ataque funciona con Microsoft Teams ejecutando la configuración predeterminada, que permite la comunicación con cuentas de Microsoft Teams fuera de la empresa, generalmente denominadas “inquilinos externos”.

Corbridge explica en un informe que, si bien este puente de comunicación sería suficiente para los ataques de ingeniería social y phishing, el método que encontraron es más poderoso, ya que permite enviar una carga útil maliciosa directamente a la bandeja de entrada de un objetivo.

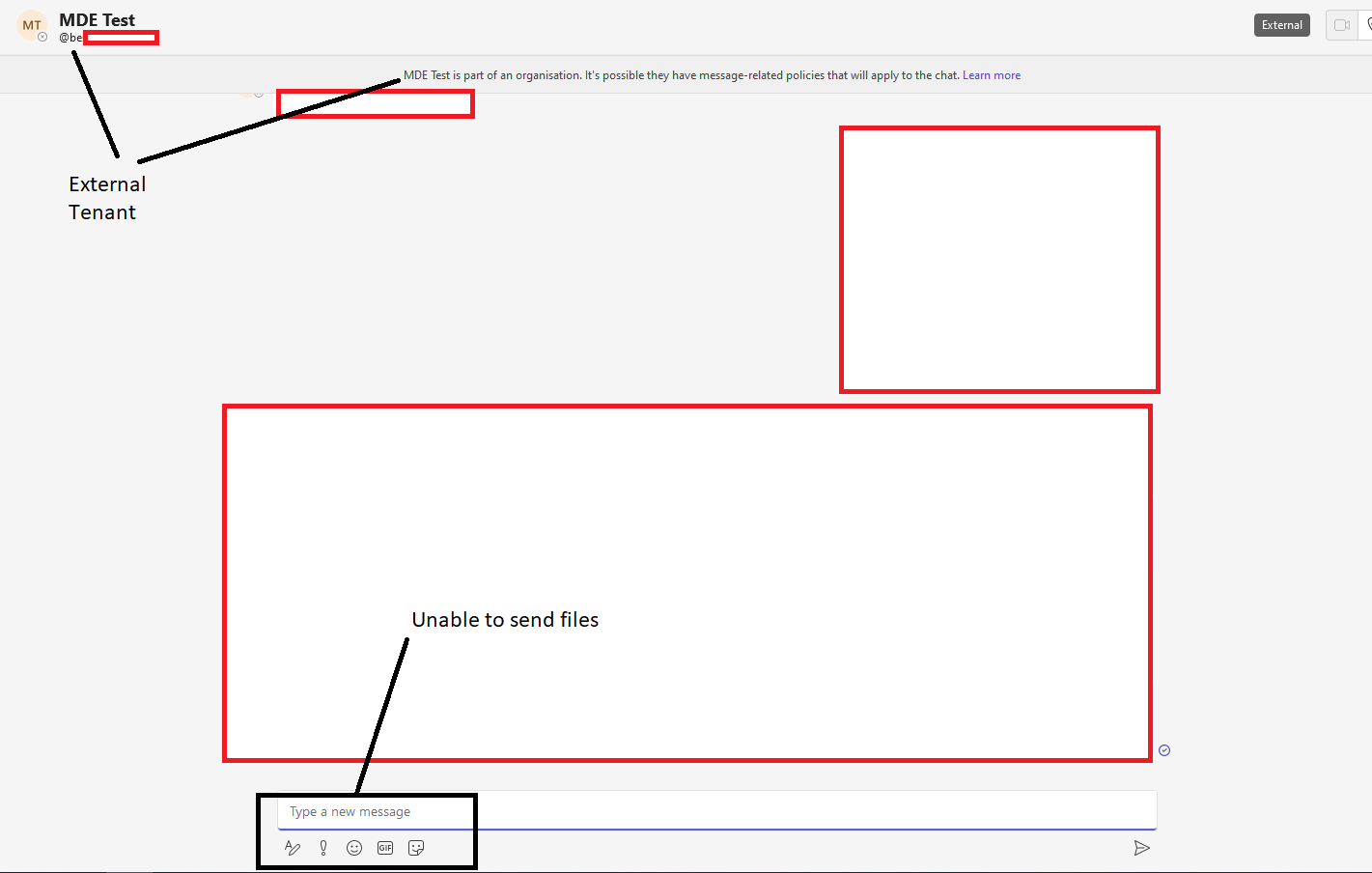

Microsoft Teams tiene protecciones del lado del cliente para bloquear la entrega de archivos desde cuentas de inquilinos externos.

Restricciones del cliente que impiden que los usuarios externos envíen un archivo (Jumpsec)

Restricciones del cliente que impiden que los usuarios externos envíen un archivo (Jumpsec)

Sin embargo, los dos miembros del equipo rojo de Jumpsec descubrieron que podían eludir la restricción cambiando la identificación del destinatario interno y externo en la solicitud POST de un mensaje, engañando así al sistema para que tratara a un usuario externo como interno.

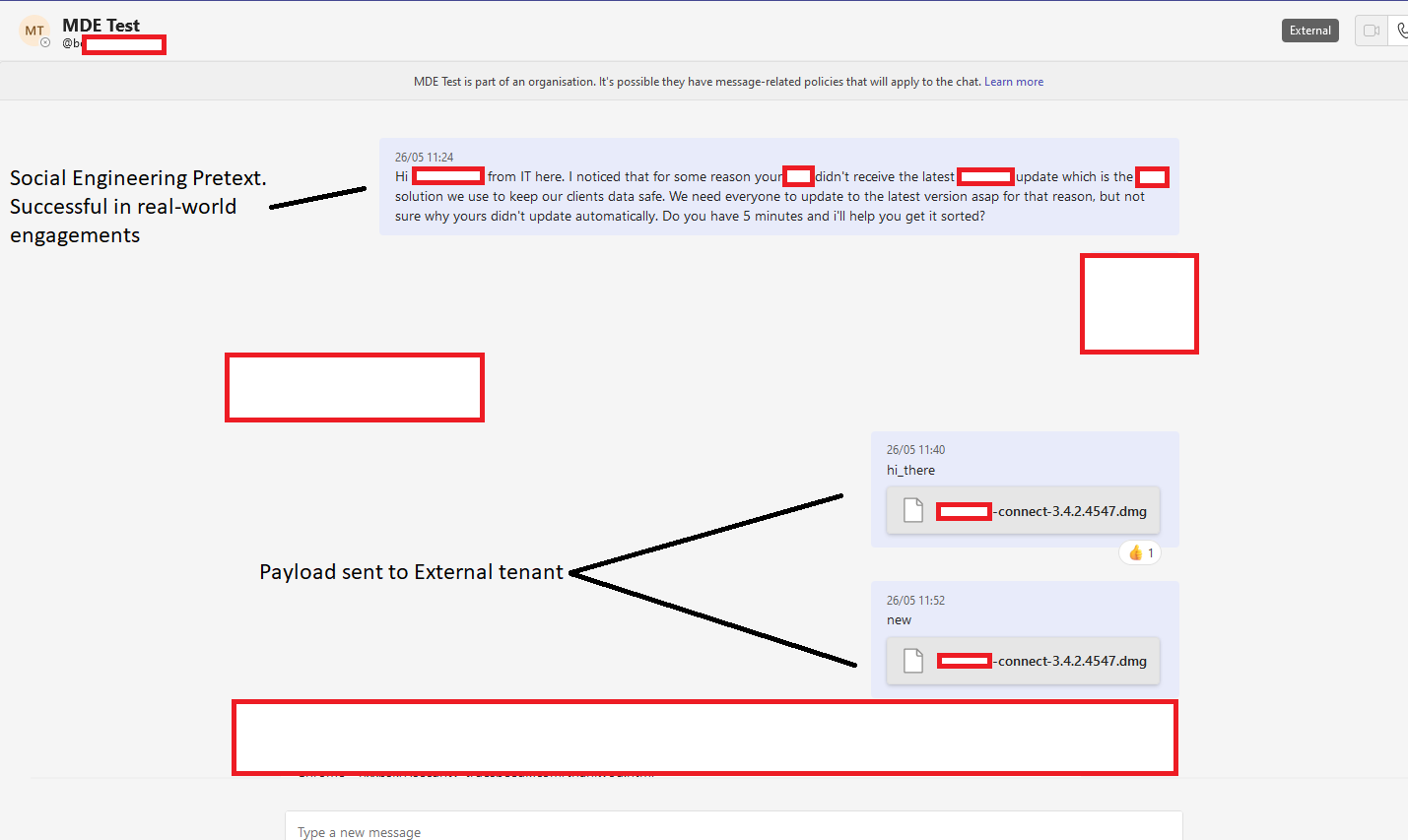

Los investigadores probaron la técnica en el campo y pudieron entregar con éxito una carga útil de comando y control en la bandeja de entrada de una organización objetivo, como parte de un compromiso encubierto del equipo rojo.

Ejemplo de ataque con el remitente haciéndose pasar por un miembro del equipo de TI (Jumpsec)

Ejemplo de ataque con el remitente haciéndose pasar por un miembro del equipo de TI (Jumpsec)

Este ataque pasa por alto las medidas de seguridad existentes y los consejos de capacitación antiphishing, lo que brinda a los atacantes una forma bastante fácil de infectar cualquier organización que use Microsoft Teams con su configuración predeterminada.

Además, si el atacante registra un dominio similar al de las organizaciones objetivo en Microsoft 365, sus mensajes podrían aparecer como si vinieran de alguien dentro de la organización, y no de un inquilino externo, lo que aumenta la probabilidad de que el objetivo descargue el archivo. .

la respuesta de microsoft

Los investigadores informaron sus hallazgos a Microsoft, asumiendo que el impacto fue lo suficientemente significativo como para garantizar una respuesta inmediata del gigante tecnológico.

Aunque Microsoft confirmó la existencia de la falla, la respuesta fue que “no cumple con los requisitos para un servicio inmediato”, lo que significa que la empresa no ve la urgencia de solucionarlo.

BleepingComputer también se comunicó con Microsoft para preguntar cuándo planean solucionar el problema y si se ha reconsiderado su gravedad, pero no hemos recibido una respuesta al momento de la publicación.

La acción recomendada para las organizaciones que usan Microsoft Teams y no necesitan mantener una comunicación regular con inquilinos externos es deshabilitar esta función desde “Centro de administración de Microsoft Teams > Acceso externo”.

Si es necesario mantener los canales de comunicación externos, las organizaciones pueden definir dominios específicos en una lista de permitidos para reducir el riesgo de explotación.

Los investigadores de Jumpsec también enviaron una solicitud para agregar eventos externos relacionados con inquilinos en el registro del software, lo que podría ayudar a prevenir ataques a medida que se desarrollan, así que vote esto si desea contribuir a presionar a Microsoft para que tome medidas.

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!