Now Reading: ¿Qué es la esteganografía o cómo puede una imagen normal convertirse en la clave de sus datos?

-

01

¿Qué es la esteganografía o cómo puede una imagen normal convertirse en la clave de sus datos?

¿Qué es la esteganografía o cómo puede una imagen normal convertirse en la clave de sus datos?

La esteganografía permite a un atacante ocultar código malicioso en un archivo o imagen inofensiva en su sitio web. En este artículo, explicaremos cómo se produce el ataque y qué consecuencias cabe esperar.

La esteganografía es una forma de ocultar información confidencial dentro de archivos o imágenes. En el contexto de la seguridad del sitio web, los atacantes a veces usan la esteganografía para disfrazar su malware en los archivos del sitio web, por ejemplo, inyectando malware en los archivos CSS u ocultando un skimmer de tarjetas de crédito dentro de un archivo de audio.

Además, no confunda la esteganografía con la criptografía, que incluye el cifrado de datos y claves secretas para la decodificación. Si bien a menudo trabajan de la mano en el mundo real, la criptografía se trata de privacidad y la esteganografía se trata de secreto y engaño.

¿Cómo funciona la esteganografía?

Uno de los métodos de esteganografía más comunes es LSB (bit menos significativo – “bit menos significativo”): los datos secretos están incrustados en los bits menos significativos del archivo multimedia.

Tomemos una imagen como ejemplo. Cada píxel tiene tres bytes de datos para rojo, verde y azul (ya veces un cuarto para transparencia, llamado “canal alfa”). La esteganografía LSB le permite cambiar el último bit de cada uno de estos bytes para ocultar un bit de información. Por lo tanto, para ocultar 1 MB de datos con esta técnica, necesita un archivo de imagen de 8 MB.

Lo que es más importante, cambiar el último bit de un píxel en realidad no cambia el aspecto de la imagen. Por lo tanto, cuando alguien mire las imágenes originales y modificadas, no notará ninguna diferencia.

La técnica también se puede aplicar a otros archivos multimedia, como archivos de audio y video, al ocultar datos en partes del archivo que realmente no cambian el sonido o la apariencia del archivo.

Otro método menos común de esteganografía consiste en ocultar un mensaje en un texto más grande reemplazando palabras o letras. El remitente oculta el mensaje colocando palabras secretas en ciertos intervalos. El método es fácil de usar, pero puede hacer que el texto se vea extraño y poco natural porque las palabras ocultas pueden no tener sentido para las oraciones.

Ejemplos de esteganografía

Si bien detectar esteganografía en sitios web puede ser un desafío, hemos recopilado algunos ejemplos de esteganografía encontrados en sitios web pirateados a lo largo de los años.

La esteganografía oculta el caparazón web en el malware

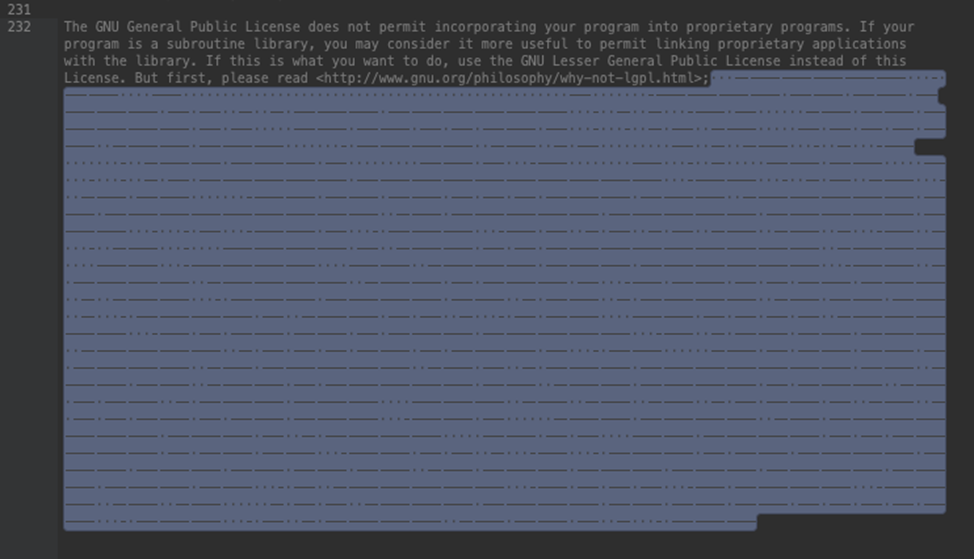

En 2021, el investigador de Sucuri Malware, Denis Sinegubko, mostró cómo se usaban los archivos CSS y PHP regulares para ocultar código malicioso. Se descubrió que el archivo con el nombre discreto “license.php “ contiene el texto del acuerdo de licencia, pero la carga útil estaba oculta en una determinada línea.

Comienzo de contenido invisible seleccionado en un editor de texto

Resulta que hay casi 300 KB de pestañas y espacios invisibles al final de la última línea del archivo license.php, en comparación con los 30 KB del texto visible de la licencia. Se detectaron caracteres invisibles al resaltar contenido después de “;” en un editor de texto.

Al descifrar el código oculto, se reveló un shell web que proporcionaba a los piratas informáticos las herramientas para acceder a archivos y bases de datos en el servidor, recopilar información confidencial, infectar archivos y realizar ataques de fuerza bruta.

JavaScript malicioso oculto en archivo CSS

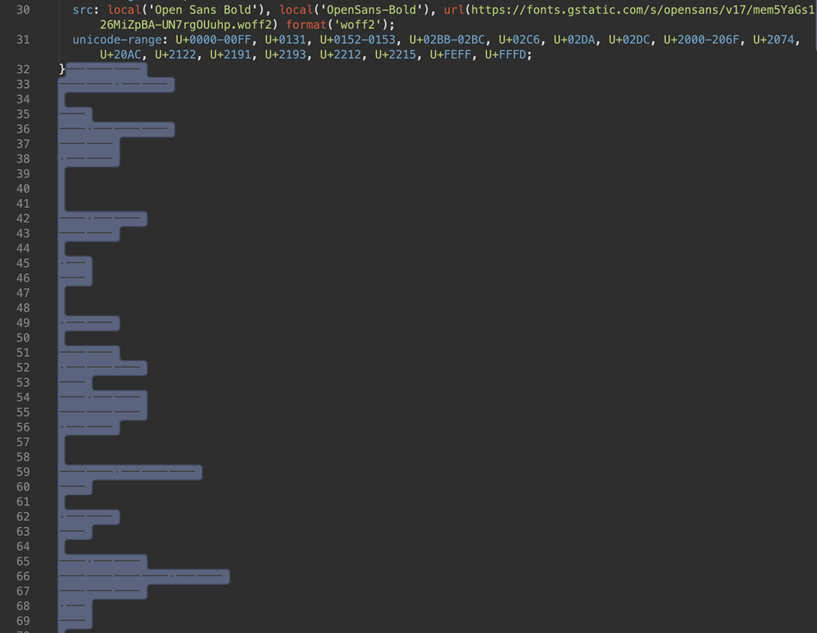

En 2020, el malware se ocultó en líneas en blanco en un archivo CSS inofensivo. A primera vista, parecía que el archivo “fonts.css” solo contenía reglas CSS, pero una investigación posterior reveló muchas líneas en blanco en la parte inferior que ocultaban código JavaScript malicioso.

Líneas vacías en el archivo “fonts.css”.

El malware se ocultó mediante secuencias de caracteres de tabulación. Luego, el algoritmo procesó el archivo y creó una función de JavaScript carácter por carácter que se ejecutó después de que se procesó todo el archivo.

Una vez decodificado, el código JavaScript dio como resultado una recomendación falsa para actualizar Flash Player, un cebo popular para los ataques de ingeniería social. La ventana emergente se asoció con la suite de ingeniería social Domen y, al hacer clic en el botón Actualizar, se inició la descarga de archivos maliciosos.

La puerta trasera está oculta en el archivo de imagen.

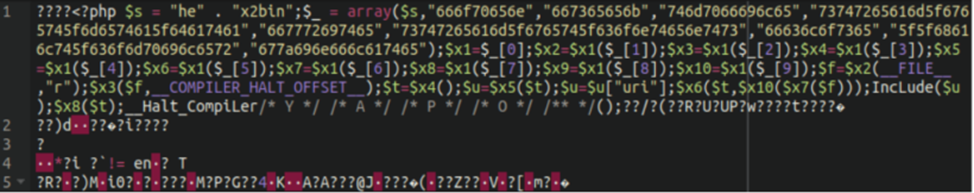

En 2023, el investigador de malware Ben Martin de la empresa de seguridad Sucuri describió una puerta trasera escondida en una imagen en un sitio web. La puerta trasera se cargó en el entorno de WordPress comprometido en forma de falsos complementos “core-stab” y “task-controller”.

Además, el código malicioso estaba oculto en el archivo “front.jpg”, que parece un archivo de imagen normal. Es necesario inyectar código en un archivo JPG para evitar la detección por parte de los escáneres de seguridad, que a menudo omiten escanear archivos de imagen en favor del rendimiento.

Los complementos “core-stab” y “task-controller” contienen dos muestras de malware separadas que funcionan juntas. El complemento “core-stab” contiene un archivo de imagen “front.jpg” malicioso que lleva una puerta trasera ofuscada de ejecución remota de código codificada con “hex2bin” y datos binarios comprimidos.

Contenidos del plugin malicioso core-stab

Cómo detectar la esteganografía en un sitio web

El estegoanálisis (la práctica de detectar esteganografía) se puede realizar utilizando varias herramientas que revelan datos ocultos, como StegExpose y StegAlyze. Para detectar anomalías en los archivos, los expertos también pueden utilizar herramientas de análisis más generales, como los editores hexadecimales HEX.

Sin embargo, encontrar archivos modificados con esteganografía no es una tarea fácil, ya que los usuarios suben millones de imágenes a las redes sociales todos los días, por lo que es imposible saber por dónde empezar a buscar datos ocultos.

Vale la pena señalar que un especialista ni siquiera necesita poder descifrar el código para encontrar y eliminar malware en un sitio web. Ya sea Stegomalware , una puerta trasera o algún otro tipo de malware, una solución simple de monitoreo de integridad es suficiente para permitirle detectar cambios de archivos no deseados y tomar medidas para proteger su entorno .

Cada vez que esté revisando los cambios y no esté seguro de si son maliciosos o no, la forma más efectiva de mantenerse seguro es revertir el archivo a la última versión “limpia” de una copia de seguridad.

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!