Now Reading: PROFESIONALES DE CIBERSEGURIDAD SON ATACADOS A TRAVES DE OFERTAS DE TRABAJO EN LINKEDIN

-

01

PROFESIONALES DE CIBERSEGURIDAD SON ATACADOS A TRAVES DE OFERTAS DE TRABAJO EN LINKEDIN

PROFESIONALES DE CIBERSEGURIDAD SON ATACADOS A TRAVES DE OFERTAS DE TRABAJO EN LINKEDIN

Un presunto grupo de ciberdelincuentes de Corea del Norte está apuntando a investigadores de seguridad y organizaciones de medios en los EE. UU. y Europa con ofertas de trabajo falsas que conducen al despliegue de tres nuevas familias de malware personalizadas.

Los atacantes utilizan la ingeniería social para convencer a sus objetivos de interactuar a través de WhatsApp, donde lanzan la carga útil de malware “PlankWalk”, una puerta trasera de C++ que les ayuda a establecer un punto de apoyo en el entorno corporativo del objetivo.

Según Mandiant , que ha estado rastreando la campaña en particular desde junio de 2022, la actividad observada se superpone con la “ Operación Dream Job ”, atribuida al grupo norcoreano conocido como el “grupo Lazarus”.

Sin embargo, Mandiant observó suficientes diferencias en las herramientas, la infraestructura y los TTP (tácticas, técnicas y procedimientos) empleados para atribuir esta campaña a un grupo separado al que rastrean como “UNC2970”.

Además, los atacantes usan malware nunca antes visto llamado ‘TOUCHMOVE’, ‘SIDESHOW’ y ‘TOUCHSHIFT’, que no se han atribuido a ningún grupo de amenazas conocido.

Mandiant dice que el grupo en particular se ha centrado previamente en empresas tecnológicas, grupos de medios y entidades en la industria de la defensa. Su última campaña muestra que ha evolucionado su alcance de orientación y ha adaptado sus capacidades.

Phishing para hacerse un hueco

Los piratas inician su ataque acercándose a objetivos a través de LinkedIn, haciéndose pasar por reclutadores de empleo. Finalmente, cambiaron a WhatsApp para continuar con el proceso de “reclutamiento”, compartiendo un documento de Word incrustado con macros maliciosas.

Mandiant dice que, en algunos casos, estos documentos de Word están estilizados para ajustarse a las descripciones de trabajo que están promoviendo a los objetivos. Por ejemplo, uno de los señuelos compartidos por Mandiant se hace pasar por el New York Times, como se muestra a continuación.

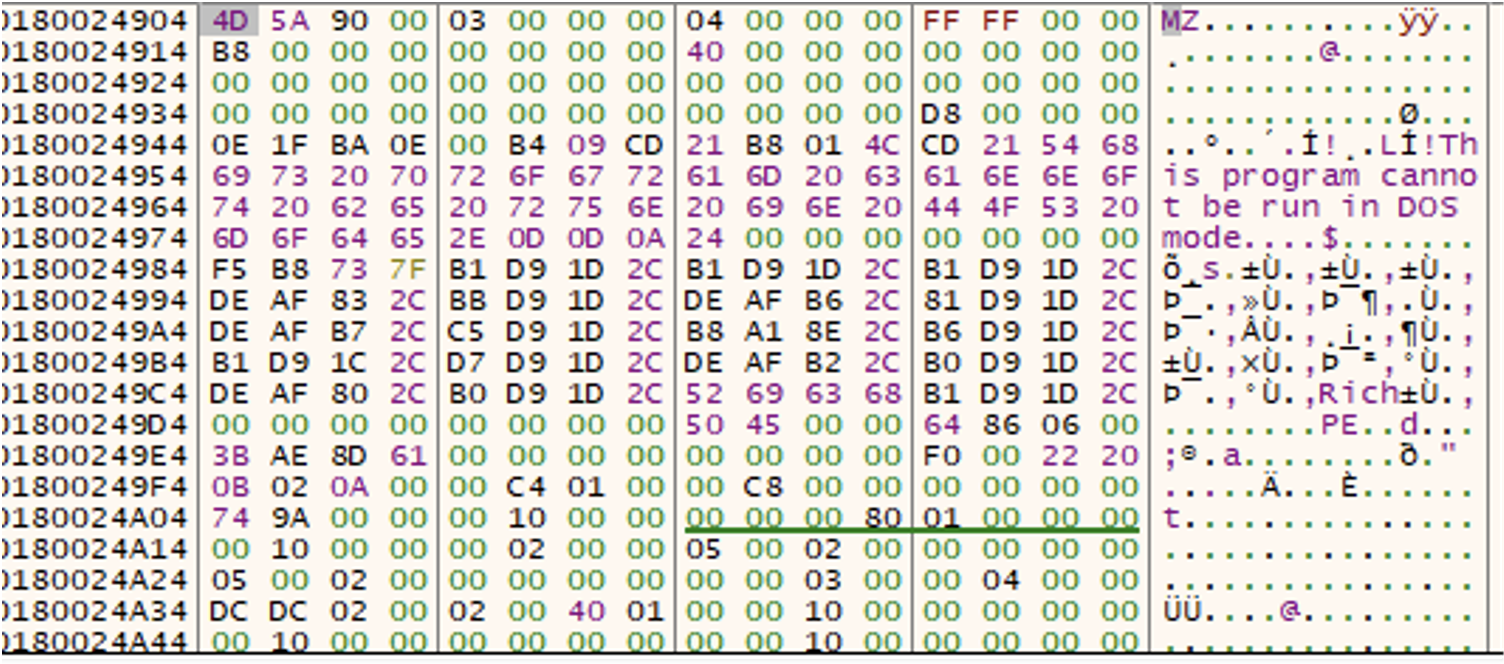

Las macros del documento de Word realizan una inyección de plantilla remota para obtener una versión troyana de TightVNC de los sitios de WordPress comprometidos que sirven como servidores de comando y control del atacante.

Mandiant rastrea esta versión personalizada de TightVNC como “LidShift”. Tras la ejecución, utiliza la inyección reflexiva de DLL para cargar una DLL cifrada (complemento de Notepad++ troyanizado) en la memoria del sistema.

El archivo cargado es un descargador de malware llamado “LidShot”, que realiza la enumeración del sistema y despliega la carga útil final que establece el punto de apoyo en el dispositivo violado, “PlankWalk”.

Disfrazarse como archivos de Windows

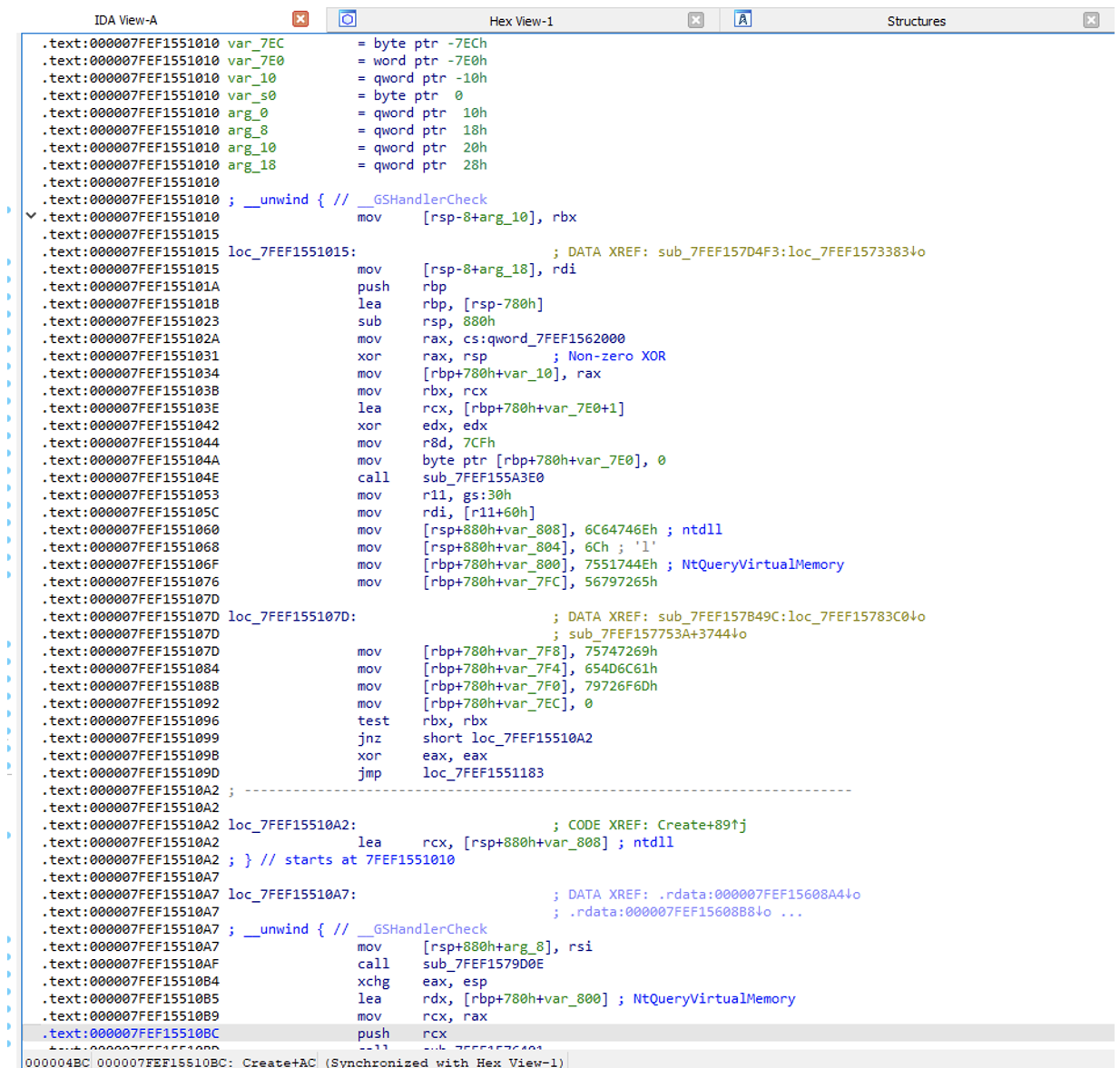

Durante la fase posterior a la explotación, los piratas informáticos de Corea del Norte utilizan un nuevo cuentagotas de malware personalizado llamado “TouchShift”, que se disfraza como un binario legítimo de Windows (mscoree.dll o netplwix.dll).

TouchShift luego carga otra utilidad de captura de pantalla llamada “TouchShot”, un registrador de teclas llamado “TouchKey”, un túnel llamado “HookShot”, un nuevo cargador llamado “TouchMove” y una nueva puerta trasera llamada “SideShow”.

El más interesante del grupo es el nuevo SideShow de puerta trasera personalizado, que admite un total de 49 comandos. Estos comandos permiten a un atacante ejecutar código arbitrario en el dispositivo comprometido, modificar el registro, manipular la configuración del firewall, agregar nuevas tareas programadas y ejecutar cargas útiles adicionales.

En algunos casos en los que las organizaciones objetivo no usaban una VPN, se observó que los actores de amenazas abusaron de Microsoft Intune para implementar el malware “CloudBurst” usando scripts de PowerShell.

Esa herramienta también se disfraza como un archivo legítimo de Windows, más específicamente, “mscoree.dll”, y su función es realizar la enumeración del sistema.

Deshabilitar herramientas EDR a través de día cero

Un segundo informe publicado hoy por Mandiant se centra en la táctica “traiga su propio conductor vulnerable” (BYOVD) seguida por UNC2970 en la última campaña.

Al examinar los registros de los sistemas comprometidos, los analistas de Mandiant encontraron controladores sospechosos y un archivo DLL extraño (“_SB_SMBUS_SDK.dll”).

Tras una investigación más profunda, los investigadores descubrieron que estos archivos habían sido creados por otro archivo llamado “Share.DAT”, un cuentagotas en memoria rastreado como “LightShift”.

El cuentagotas carga una carga útil ofuscada llamada “LightShow”, que aprovecha el controlador vulnerable para realizar operaciones arbitrarias de lectura y escritura en la memoria del kernel.

La función de la carga útil es parchear las rutinas del kernel utilizadas por el software EDR (Detección y respuesta de punto final), ayudando a los intrusos a evadir la detección.

En particular, el controlador utilizado en esta campaña era un controlador ASUS (“Driver7.sys”) que no se sabía que fuera vulnerable en el momento del descubrimiento de Mandiant, por lo que los piratas informáticos de Corea del Norte estaban explotando una falla de día cero.

Mandiant informó el problema a ASUS en octubre de 2022, la vulnerabilidad recibió el identificador CVE-2022-42455 y el proveedor la solucionó mediante una actualización publicada siete días después.

Los piratas informáticos de Corea del Norte se dirigieron previamente a los investigadores de seguridad involucrados en el desarrollo de vulnerabilidades y exploits mediante la creación de personas falsas en las redes sociales en línea que pretendían ser investigadores de vulnerabilidades.

Estas personas luego contactarían a otros investigadores de seguridad sobre una posible colaboración en la investigación de vulnerabilidades.

Después de establecer contacto con un investigador, los piratas informáticos enviaron proyectos maliciosos de Visual Studio y archivos MHTML que explotaban un día cero de Internet Explorer .

Ambos señuelos se utilizaron para implementar malware en los dispositivos de los investigadores objetivo para obtener acceso remoto a las computadoras.

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!