Now Reading: RIG EXPLOIT KIT AUN INFECTA A LOS USUARIOS EMPRESARIALES A TRAVES DE INTERNET EXPLORER

-

01

RIG EXPLOIT KIT AUN INFECTA A LOS USUARIOS EMPRESARIALES A TRAVES DE INTERNET EXPLORER

RIG EXPLOIT KIT AUN INFECTA A LOS USUARIOS EMPRESARIALES A TRAVES DE INTERNET EXPLORER

El RIG Exploit Kit está atravesando su período de mayor éxito, intentando aproximadamente 2000 intrusiones diarias y teniendo éxito en aproximadamente el 30 % de los casos, la proporción más alta en la larga historia operativa del servicio.

Al explotar vulnerabilidades relativamente antiguas de Internet Explorer, se ha visto que RIG EK distribuye varias familias de malware, incluidas Dridex, SmokeLoader y RaccoonStealer.

Según un informe detallado de Prodaft, cuyos investigadores obtuvieron acceso al panel web backend del servicio, el kit de explotación sigue siendo una amenaza importante a gran escala para las personas y las organizaciones.

La Historia de RIG EK

RIG EK se lanzó por primera vez hace ocho años, en 2014, y se promocionó como un “exploit-as-a-service” alquilado a otros operadores de malware para propagar su malware en dispositivos vulnerables.

El kit de explotación RIG es un conjunto de scripts de JavaScript maliciosos incrustados en sitios web comprometidos o maliciosos por parte de los actores de amenazas, que luego se promocionan a través de publicidad maliciosa.

Cuando un usuario visita estos sitios, los scripts maliciosos se ejecutarán e intentarán explotar varias vulnerabilidades en el navegador para instalar malware en el dispositivo automáticamente.

En 2015, los autores del kit lanzaron la segunda versión principal del kit, sentando las bases para operaciones más extensas y exitosas.

Sin embargo, en 2017, RIG sufrió un duro golpe luego de una acción coordinada de eliminación que eliminó gran parte de su infraestructura, lo que interrumpió gravemente sus operaciones.

En 2019, RIG regresó, esta vez centrándose en la distribución de ransomware, ayudando a Sodinokibi (REvil), Nemty y ERIS ransomware a comprometer a las organizaciones con cargas útiles de cifrado de datos.

En 2021, el propietario de RIG anunció que el servicio se cerraría; sin embargo, RIG 2.0 regresó en 2022 con dos nuevos exploits (CVE-2020-0674 y CVE-2021-26411 en Internet Explorer), alcanzando una tasa de infracciones exitosas más alta de todos los tiempos.

En abril de 2022, Bitdefender informó que RIG se estaba utilizando para lanzar el malware de ladrón de información Redline a las víctimas.

Si bien muchas de las vulnerabilidades a las que apunta RIG EK son para Internet Explorer, que Microsoft Edge reemplazó hace mucho tiempo, millones de dispositivos empresariales todavía usan el navegador, que es un objetivo principal.

Volúmenes de ataque actuales

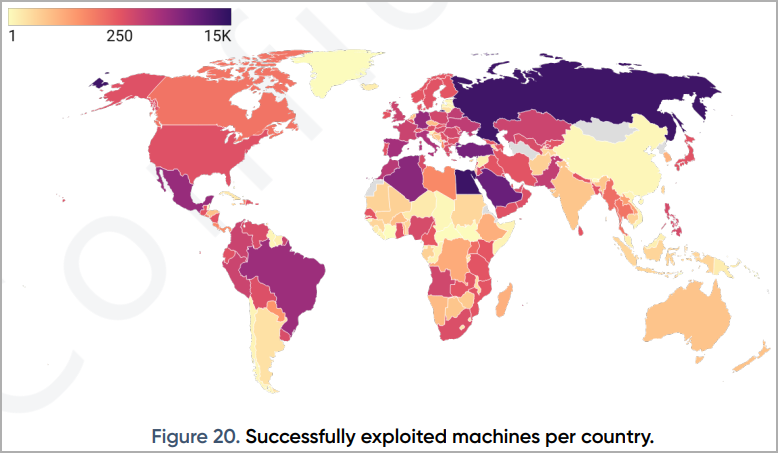

Prodaft dice que RIG EK actualmente apunta a 207 países, lanza un promedio de 2000 ataques por día y tiene una tasa de éxito actual del 30%. Esta tasa era del 22 % antes de que reapareciera el kit de exploits con dos nuevos exploits, dice Prodaft.

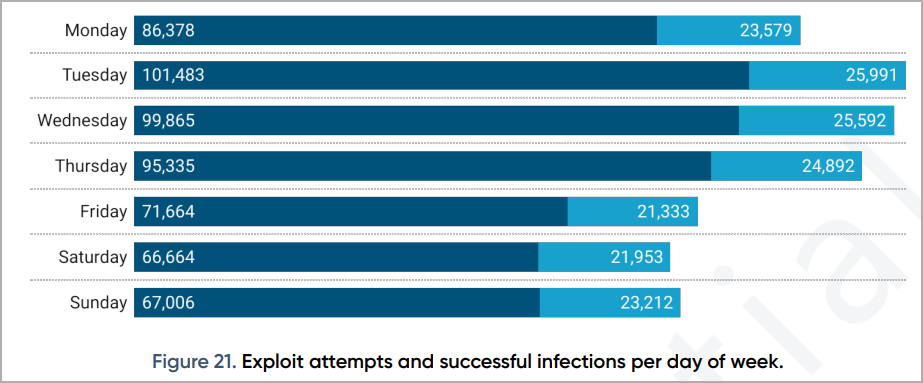

Como muestra el mapa de calor publicado en el informe, los países más afectados son Alemania, Italia, Francia, Rusia, Turquía, Arabia Saudita, Egipto, Argelia, México y Brasil. Sin embargo, hay víctimas en todo el mundo.

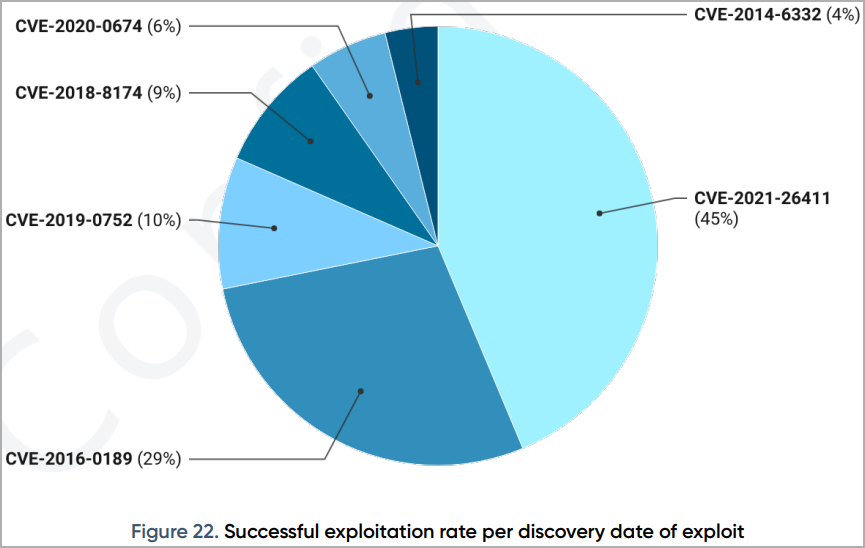

La tasa de éxito más alta la trae CVE-2021-26411, logrando una tasa de explotación exitosa del 45%, seguida por CVE-2016-0189 con 29% y CVE-2019-0752 con 10%.

CVE-2021-26411 es una falla de corrupción de memoria de alta gravedad en Internet Explorer que Microsoft arregló en marzo de 2021, provocada por la visualización de un sitio web creado con fines malintencionados.

Las vulnerabilidades CVE-2016-0189 y CVE-2019-0752 también se encuentran en Internet Explorer, lo que permite la ejecución remota de código en el navegador.

CISA publicó una alerta de explotación activa para CVE-2019-0752 en febrero de 2022, advirtiendo a los administradores del sistema que la vulnerabilidad aún se está explotando y aplicar las actualizaciones de seguridad disponibles.

Una variedad de cargas maliciosas

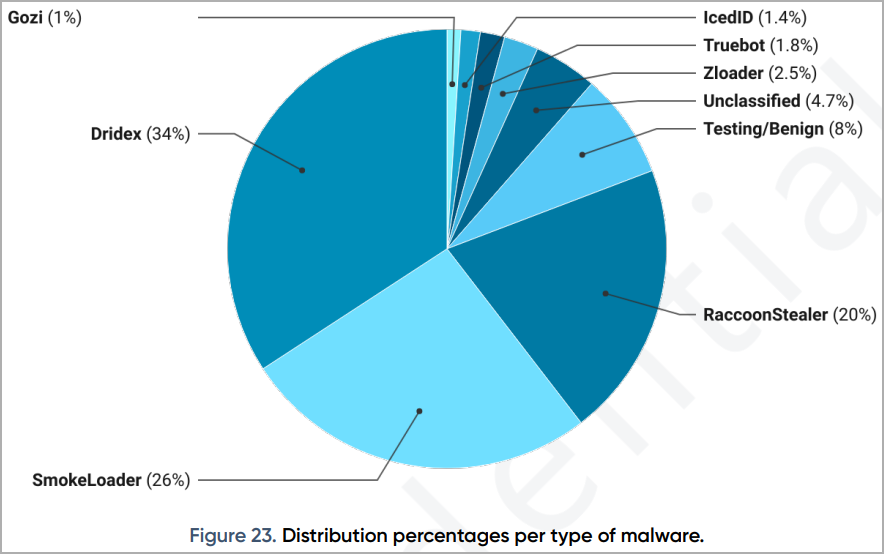

Actualmente, RIG EK impulsa principalmente el robo de información y el malware de acceso inicial, siendo Dridex el más común (34 %), seguido de SmokeLoader (26 %), RaccoonStealer (20 %), Zloader (2,5 %), Truebot (1,8 %). y IcedID (1,4%).

Por supuesto, los tipos de malware difundidos por RIG EK cambian constantemente según los ciberdelincuentes que elijan utilizar el servicio.

Prodaft también ha observado previamente la distribución de Redline, RecordBreaker, PureCrypter, Gozi, Royal Ransomware y UrSnif.

La distribución del troyano bancario Dridex es particularmente interesante porque hay indicios de que los operadores de RIG han tomado medidas para garantizar que su distribución no presente problemas.

“El administrador de RIG había tomado medidas de configuración manual adicionales para garantizar que el malware se distribuyera sin problemas”, explica Prodaft en el informe.

“Considerando todos estos hechos, evaluamos con gran confianza que el desarrollador del malware Dridex tiene una relación cercana con los administradores de RIG”.

Cabe señalar que Dridex estuvo vinculado a ataques de ransomware Entropy hace un año, por lo que las infracciones de RIG EK podrían provocar incidentes de cifrado de datos.

El RIG EK sigue siendo una amenaza importante para las personas y las organizaciones que utilizan software desactualizado y amenazan con infectar sus sistemas con ladrones de información sigilosos que pueden desviar datos altamente confidenciales.

Sin embargo, el enfoque de RIG EK en Internet Explorer puede hacer que el servicio quede obsoleto pronto, ya que Microsoft finalmente retiró Internet Explorer en febrero de 2023, redirigiendo a los usuarios a Microsoft Edge.

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!