Now Reading: CIBERDELINCUENTE DESARROLLA MALWARE “SCREENSHOTTER” PARA ENCONTRAR OBJETIVOS VALIOSOS

-

01

CIBERDELINCUENTE DESARROLLA MALWARE “SCREENSHOTTER” PARA ENCONTRAR OBJETIVOS VALIOSOS

CIBERDELINCUENTE DESARROLLA MALWARE “SCREENSHOTTER” PARA ENCONTRAR OBJETIVOS VALIOSOS

Un nuevo actor de amenazas rastreado como TA886 apunta a organizaciones en los Estados Unidos y Alemania con nuevo malware personalizado para realizar vigilancia y robo de datos en sistemas infectados.

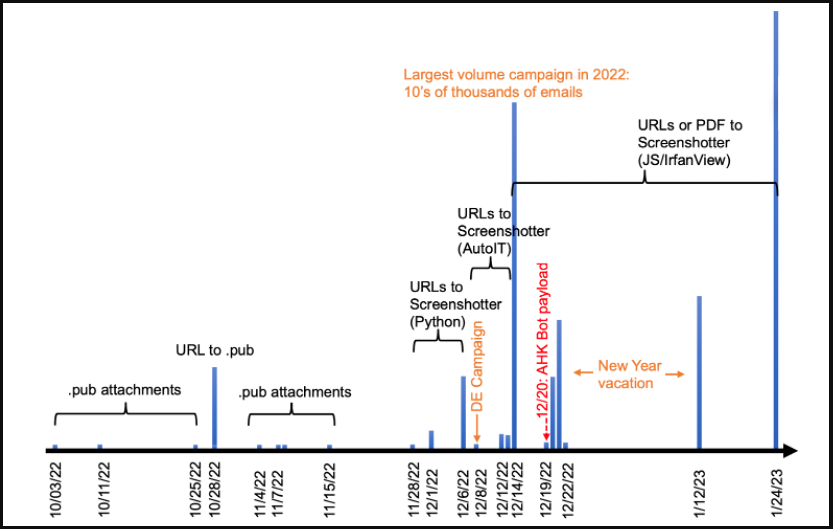

El grupo de actividad previamente desconocido fue descubierto por primera vez por Proofpoint en octubre de 2022, y la empresa de seguridad informó que continuó hasta 2023.

El actor de la amenaza parece tener motivaciones financieras y realiza una evaluación preliminar de los sistemas violados para determinar si el objetivo es lo suficientemente valioso para una mayor intrusión.

Vigilar a las víctimas antes de robar datos

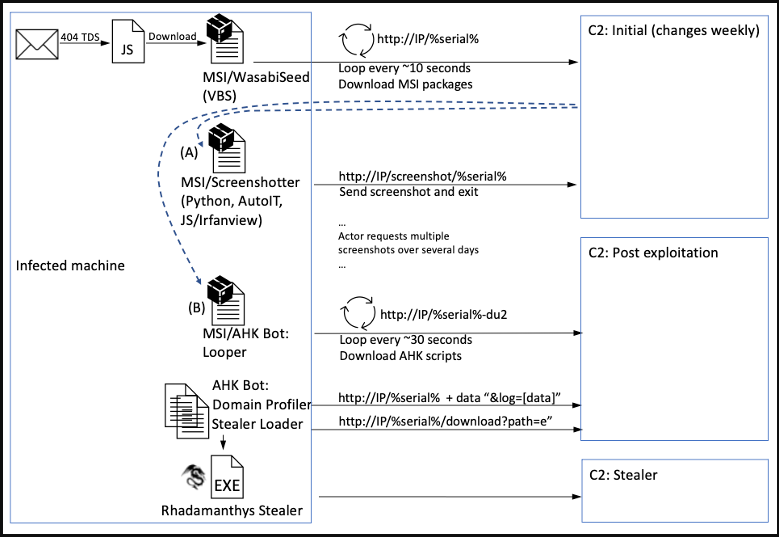

El actor de amenazas se dirige a las víctimas mediante correos electrónicos de phishing que incluyen archivos adjuntos de Microsoft Publisher (.pub) con macros maliciosas, URL que se vinculan a archivos .pub con macros o PDF que contienen URL que descargan archivos JavaScript peligrosos.

Proofpoint dice que la cantidad de correos electrónicos enviados en TA886 aumentó exponencialmente en diciembre de 2022 y continuó aumentando en enero de 2023, con los correos electrónicos escritos en inglés o alemán, según el objetivo.

Si los destinatarios de estos correos electrónicos hacen clic en las URL, se activa una cadena de ataque de varios pasos, lo que resulta en la descarga y ejecución de “Screenshotter”, una de las herramientas de malware personalizadas de TA886.

Perfilado TA886

Proofpoint dice que TA886 está activamente involucrado en los ataques, verificando los datos robados y enviando comandos a su malware durante horas que se asemejan a un día laboral normal en la zona horaria UTC+2 o UCT+3.

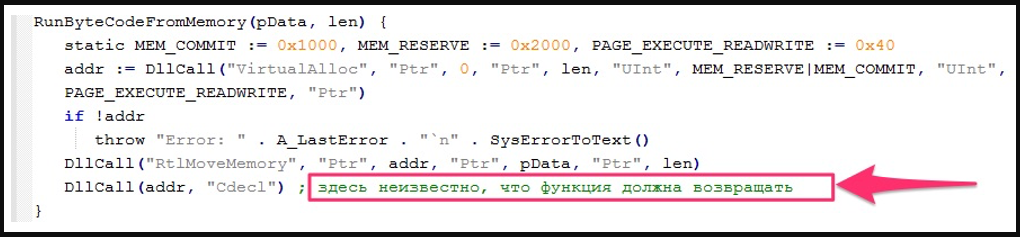

Cuando se combina con la presencia de nombres de variables y comentarios en idioma ruso en el código del cargador AHK Bot, las pistas indican que es muy probable que TA886 sea un actor de amenazas ruso.

Proofpoint ha intentado encontrar superposiciones y similitudes con informes anteriores que describen TTP similares (técnicas, tácticas y procedimientos), pero no pudo establecer ninguna conexión definitiva.

Sin embargo, hay indicios de que la herramienta AHK Bot se está utilizando en campañas de espionaje anteriores.”Proofpoint evalúa con una confianza de baja a moderada que estas campañas probablemente fueron realizadas por TA866 dadas las similitudes en los TTP, pero no se puede descartar por completo la posibilidad de que las herramientas sean utilizadas por más de un actor. La investigación de atribución está en curso”. – Punto de prueba.

Los ataques TA886 todavía están en marcha, y Proofpoint advierte que la creación de perfiles de Active Directory debería ser motivo de preocupación, ya que podría comprometer todos los hosts unidos al dominio con malware que roba información.

frenify: Thank you for your kind words! We’re glad you enjoyed the post. Stay tuned for more content – we’ve got plenty more coming your way.

frenify: I really enjoyed reading this. The content is informative, and the layout makes it so easy to follow. Looking forward to more posts like this! Keep up the great work!