Now Reading: EN EL MES DE NOVIEMBRE DRAFTKINGS RECIBIO UN ATAQUE QUE EXPUSO INFORMACION PERSONAL DE MAS DE 67.000 CLIENTES

-

01

EN EL MES DE NOVIEMBRE DRAFTKINGS RECIBIO UN ATAQUE QUE EXPUSO INFORMACION PERSONAL DE MAS DE 67.000 CLIENTES

EN EL MES DE NOVIEMBRE DRAFTKINGS RECIBIO UN ATAQUE QUE EXPUSO INFORMACION PERSONAL DE MAS DE 67.000 CLIENTES

La empresa de apuestas deportivas DraftKings reveló la semana pasada que más de 67.000 clientes tenían su información personal expuesta luego de un ataque de credenciales en noviembre .

En los ataques de relleno de credenciales, se utilizan herramientas automatizadas para realizar una gran cantidad de intentos (hasta millones a la vez) para iniciar sesión en cuentas utilizando credenciales (pares de usuario/contraseña) robadas de otros servicios en línea.

Esta táctica funciona excepcionalmente bien contra las cuentas de usuario cuyos propietarios han reutilizado la misma información de inicio de sesión en múltiples plataformas.

Los atacantes tienen como objetivo apoderarse de tantas cuentas como sea posible para robar información personal y financiera, que se vende en foros de piratería o en la dark web. Sin embargo, la información robada también puede usarse en estafas de robo de identidad para realizar compras no autorizadas o vaciar cuentas bancarias vinculadas a cuentas comprometidas.

Casi 68.000 clientes de DraftKings afectados

En una notificación de violación de datos presentada ante la oficina del Fiscal General Principal, DraftKings reveló que los datos de 67,995 personas quedaron expuestos en el incidente del mes pasado.

La compañía dijo que los atacantes obtuvieron las credenciales necesarias para iniciar sesión en las cuentas de los clientes de una fuente ajena a DraftKings.

“En caso de que se haya accedido a una cuenta, entre otras co sas, el atacante podría haber visto el nombre del titular de la cuenta, la dirección, el número de teléfono, la dirección de correo electrónico, los últimos cuatro dígitos de la tarjeta de pago, la foto de perfil, información sobre transacciones anteriores, el saldo de la cuenta y última fecha de cambio de contraseña”, se lee en la notificación de incumplimiento.

“En este momento, no hay evidencia de que los atacantes hayan accedido a su número de Seguro Social, número de licencia de conducir o número de cuenta financiera.

“Si bien los delincuentes pueden haber visto los últimos cuatro dígitos de su tarjeta de pago, el número completo de su tarjeta de pago, la fecha de vencimiento y su CVV no se almacenan en su cuenta”.

Después de detectar el ataque, DraftKings restableció las contraseñas de las cuentas afectadas y dijo que implementó alertas de fraude adicionales.

También restauró los fondos retirados como resultado del ataque de credenciales, reembolsando hasta $300,000 identificados como robados durante el incidente, como dijo el presidente y cofundador de DraftKings, Paul Liberman, en noviembre.

Cuentas bancarias de usuarios de DraftKings violados como objetivo del ataque

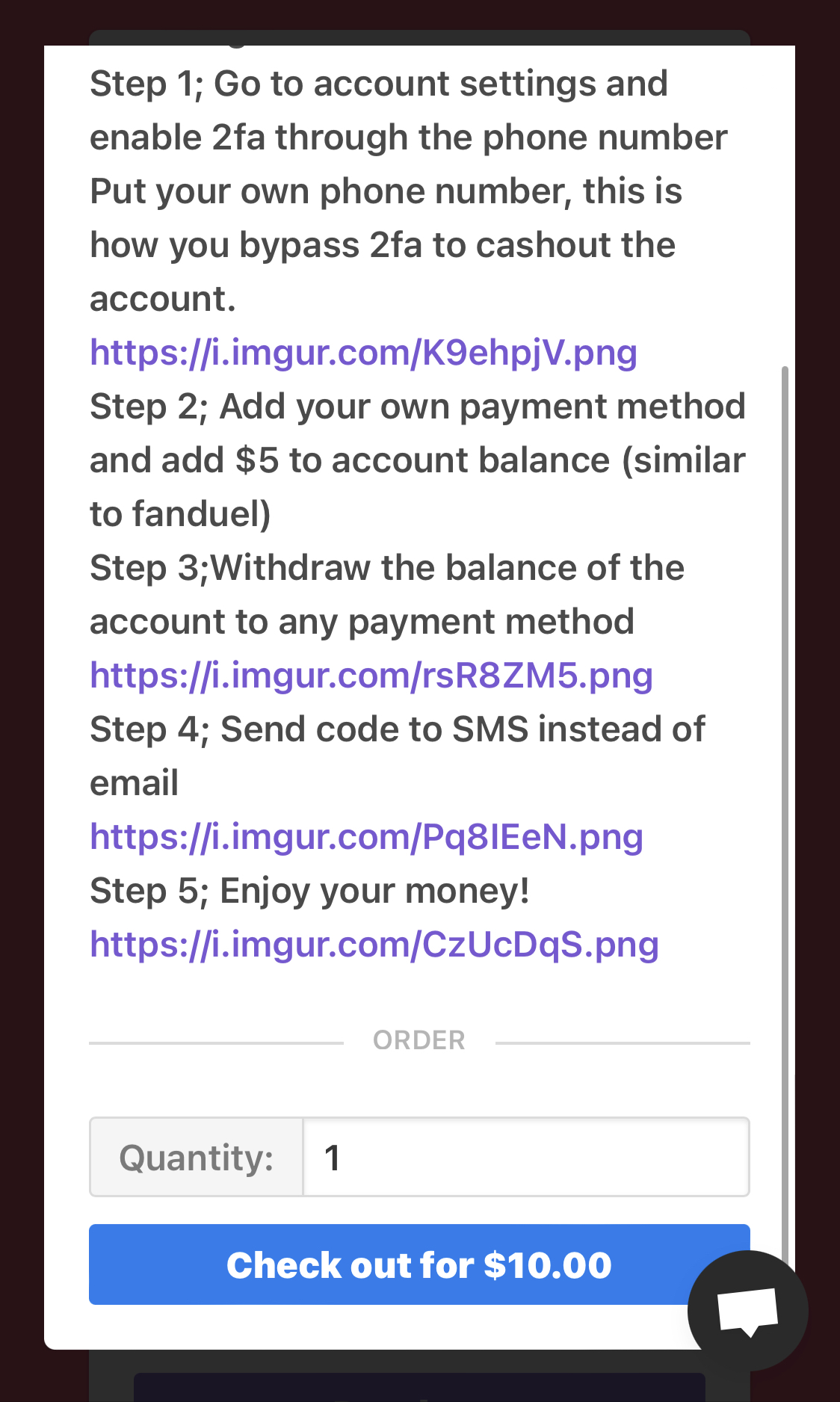

El denominador común de las cuentas de usuario que fueron secuestradas parece ser un depósito inicial de $5 seguido de un cambio de contraseña, habilitando la autenticación de dos factores (2FA) en un número de teléfono diferente y luego retirando tanto como sea posible de las cuentas bancarias vinculadas de las víctimas.

Si bien DraftKings no ha compartido información adicional sobre cómo los atacantes robaron fondos, BleepingComputer supo que el ataque fue realizado por un actor de amenazas que vendía cuentas robadas con saldos de depósito en un mercado en línea por $ 10 a $ 35.

Las ventas incluían instrucciones sobre cómo los compradores podían hacer depósitos de $5 y retirar todo el dinero de las cuentas de usuario de DraftKings secuestradas.

Después de que DraftKings anunciara el ataque de relleno de credenciales, bloquearon las cuentas violadas y los actores de amenazas advirtieron que su campaña ya no funcionaba.

La compañía ahora aconseja a los clientes que nunca usen la misma contraseña para múltiples servicios en línea, nunca compartan sus credenciales con plataformas de terceros, activen 2FA en sus cuentas de inmediato y eliminen los datos bancarios o desvinculen sus cuentas bancarias para bloquear futuros retiros fraudulentos. solicitudes.

Como advirtió recientemente el FBI , los ataques de Credential Stuffing están creciendo rápidamente en volumen debido a las herramientas automatizadas fácilmente disponibles y las listas agregadas de credenciales filtradas.

En septiembre, la empresa de administración de acceso e identidad Okta también informó que la situación ha empeorado drásticamente este año desde que registró más de 10 000 millones de eventos de relleno de credenciales durante los primeros tres meses de 2022.

Esto representa aproximadamente el 34 % del tráfico de autenticación general rastreado por Okta, lo que significa que uno de cada tres intentos de inicio de sesión es malicioso y fraudulento.